针对不同杀软,不同的免杀马的过的概率不一样。 所以要先识别Windows系统进程中的杀毒软件,快速发现并为后续绕过做准备。😳😳😳

杀软识别-脚本开发(2):思路和代码

有4个思路:

1:python【tasklist /SVC 的内容粘贴到本地tasklist.txt 进行对比】

2:tasklist /SVC 的内容传递给 Cobaltstrike 【开发插件:cna】

3:复制粘贴在网页识别【.php 等】

4:exe工具合集 复制粘贴识别

各有各的优点和局限性。

只有cobaltstrike是一键化的,最方便。但是前锋马不一定是CS上的。 不一定用上。

其他三个方法 能一直用上。

python

用法:

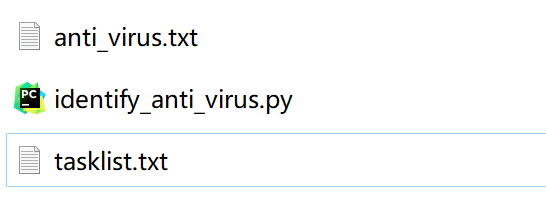

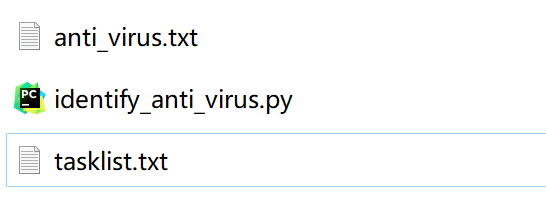

python identify_anti_virus.py

受害主机 tasklist /SVC 的内容需要粘贴到tasklist.txt中

源码

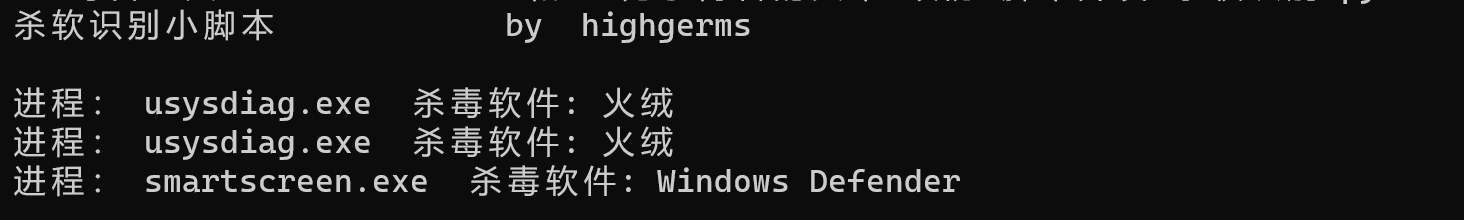

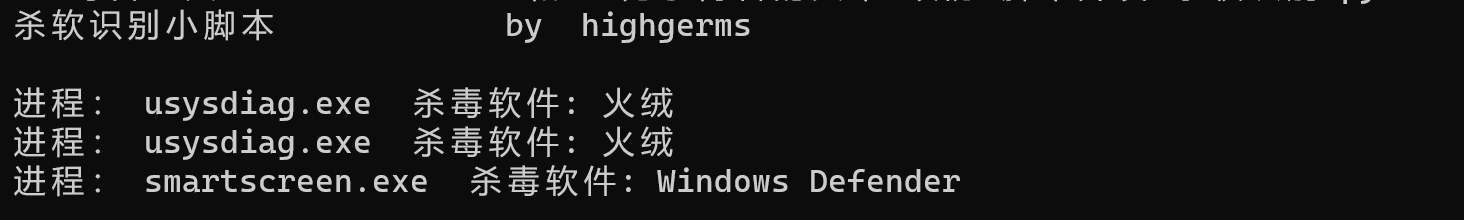

print("杀软识别小脚本 by highgerms")

print("")

with open('tasklist.txt', 'r') as tasklist_file:

tasklist_lines = [line.strip() for line in tasklist_file]

with open('anti_virus.txt', 'r') as antivirus_file:

antivirus_lines = [line.strip() for line in antivirus_file]

for task_line in tasklist_lines:

target = task_line.split(' ')[0]

for antivirus_line in antivirus_lines:

antivirus_name = antivirus_line.split('\"')[1]

if target == antivirus_name:

result = antivirus_line.split('\"')[3]

if result:

print("进程:",target," 杀毒软件:", result,)

else:

print("无杀软或未识别到杀软(记得及时更新anti_virus)")

break # 结果已找到,跳出内层循环

|

Cobaltstrike cna插件开发

Cobalt Strike的Aggressor脚本(.cna文件)是用一种名为Sleep的脚本语言编写的。Sleep语言是一种简洁的、动态类型的、类似Perl和JavaScript的语言。

我了解下用法,下篇文章写。😋😋😋😋